Свободный межсетевой экран IPFire

Пробил час! Все атакуют нас!

Настало время написать обзор свободного межсетевого экрана IPFire!

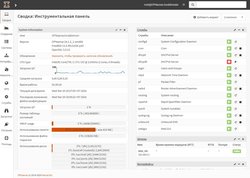

Во многих списках свободных и бесплатных межсетевых экранов он указывается первым, хотя обладает крайне непривлекательным дизайном, который отталкивает даже самых нетребовательных специалистов. Такое чувство, что дизайн был реализован 20 лет назад, возможно даже при помощи Frontpage. Однако, он обновляется регулярно и не просто так ведь многие упоминают его.

И забегая вперед хочу сказать, что этот крайне непривлекательный дизайн скрывает очень мощный и очень стабильный функционал, который просто работает без всяких танцев с бубном. Звучит фантастически, так как даже в коммерческих некоторые функции нужно заводить с бубном технической поддержки.

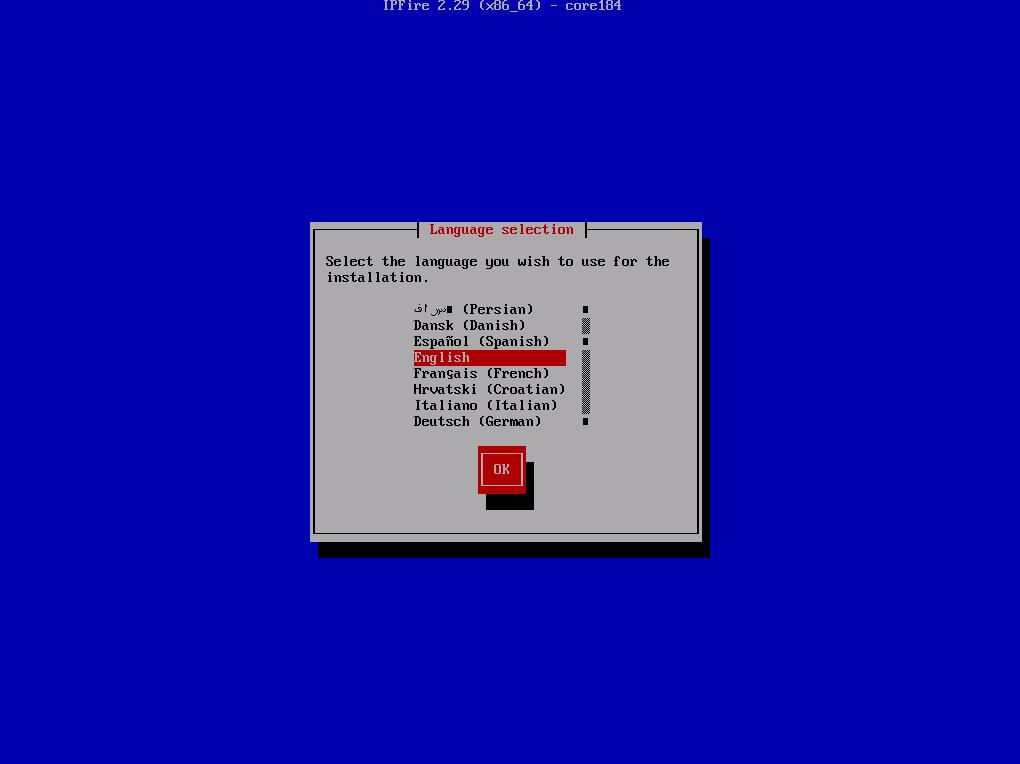

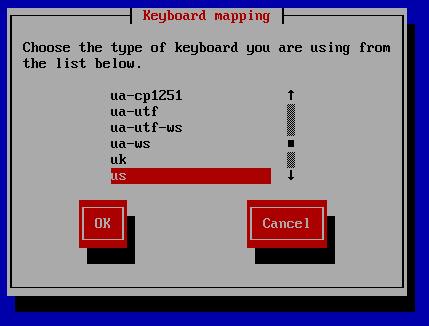

Очень важно! Не ставьте тут русский язык! Уже через несколько шагов вы увидите шрифт, который не поддерживает кириллицу и вместо букв будут непонятные символы!

Не переживайте, после завершения установки веб-интерфейс можно без труда переключить на русский язык.

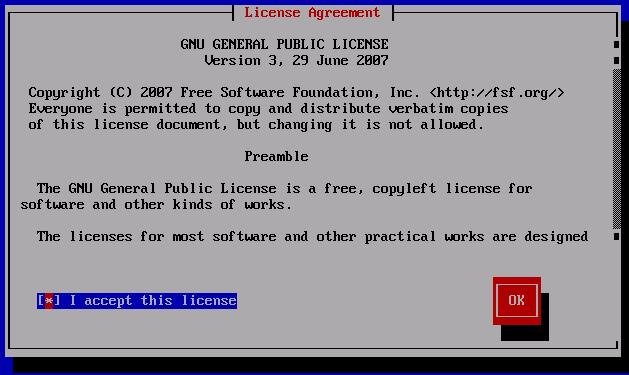

Нам показывают лицензионное соглашение GNU GPL v3, которое гарантирует пользователю свободу использования, включая бесплатное применение в организации.

Даже невооруженным взглядом видно, что он основан на IPCop, собственно, как и множество других.

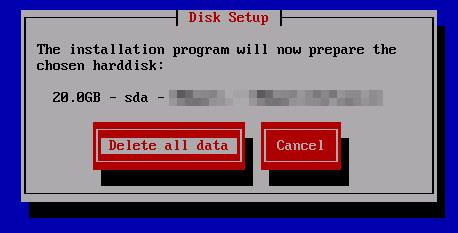

Предлагает уничтожить все данные на диске.

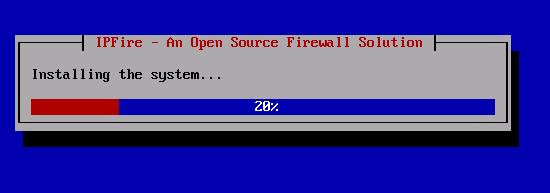

Пошел процесс установки межсетевого экрана IPFire.

Установка завершена, требуется перезагрузка.

Предлагают выбрать тип клавиатуры. Оставляйте US. Русский язык вам в консоли все равно не пригодится, а веб-интерфейс и так можно переключить на русский.

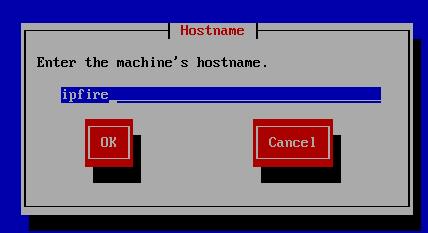

Необходимо указать имя узла.

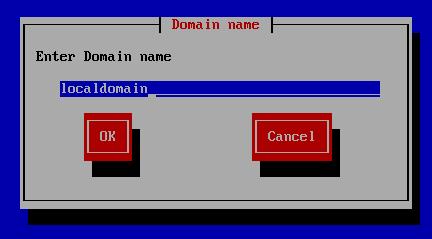

Теперь требуется указать домен. В домашних сетях обычно оставляют по умолчанию.

Это тот самый момент, который мягко говоря сбил меня с толку. Сейчас нас просят ввести пароль для пользователя root. Вводимые символы не отображаются.

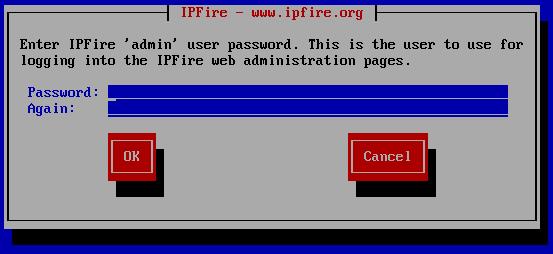

Следующим окном будет почти такое же, но там будут просить указать пароль для пользователя admin. И я ввел нормальный пароль, подумал, что меня послали, хотел пустой ввести, потом непреднамеренно ввел неодинаковые пароли. Я искренне думал, что пароль не вводится. И я не сразу заметил, что во втором окне написано не root, а admin. В общем, не будьте как я, читайте внимательно что там написано.

Теперь требуется ввести пароль для пользователя admin.

Root для консоли, а admin для веб-интерфейса.

Уже на этом моменте чувствуется, что разработкой данного межсетевого экрана занимается специалист по информационной безопасности, а не просто линуксоид с навыками программирования.

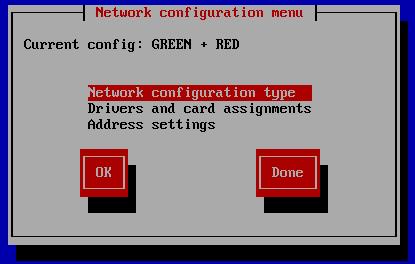

При виде надписи "Green + Red" сразу чувствуется, что тут изначально проектировалась система с правильным подходом к информационной безопасности, а не просто дальше \ глубже изучать пакеты.

Зеленая зона это локальная сеть. Красная зона это внешняя сеть. Синяя зона это беспроводная сеть, например, wi-fi.

В первом пункте можно выбрать тип сетевой карты, например, green или red. Во втором инициализировать сетевую карту, и добавить третью, если она вставлена в компьютер. В третьем пункте задаются настройки конкретной сетевой карты.

Обратите внимание, что ок тут открывает пункт, а для завершения настройки конкретного пункта или общего окна нужно выбрать пункт Done.

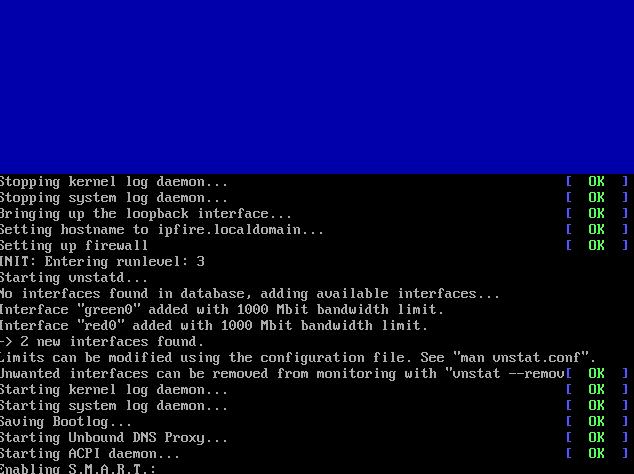

Система запускается.

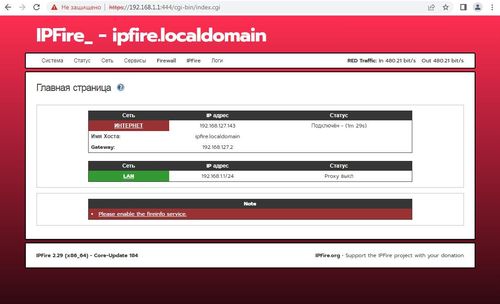

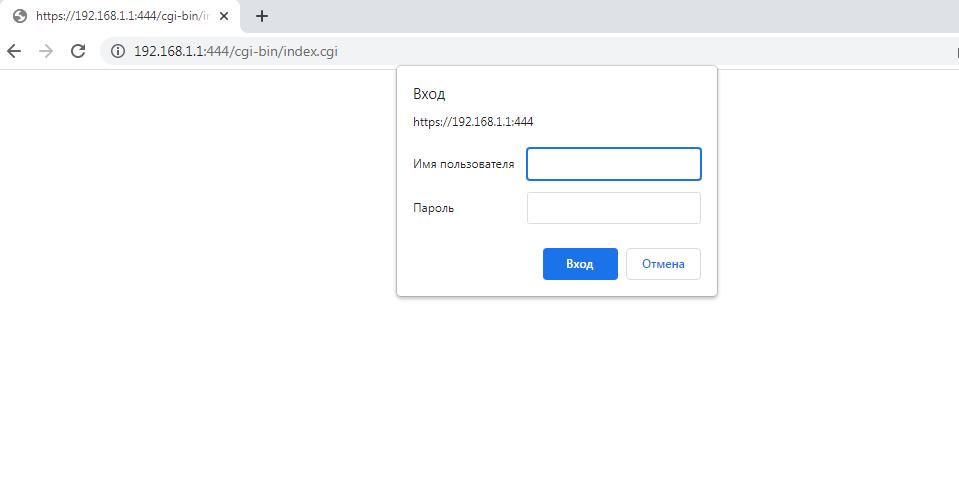

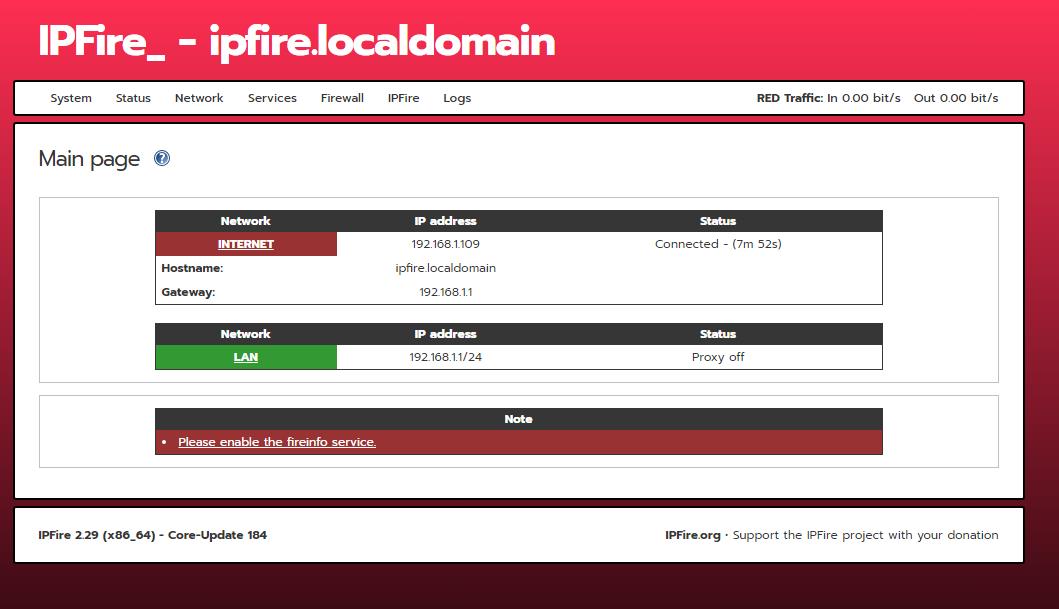

Теперь из зеленой зоны можно зайти на веб-интерфейс межсетевого экрана IPFire, который доступен по адресу https://IP_АДРЕС_IPFIRE:444/ . Возможно и по http зайдёт, но порт 444 обязателен.

А вот и главная страница межсетевого экрана IPFire. Первая мысль "Какой ужас...".

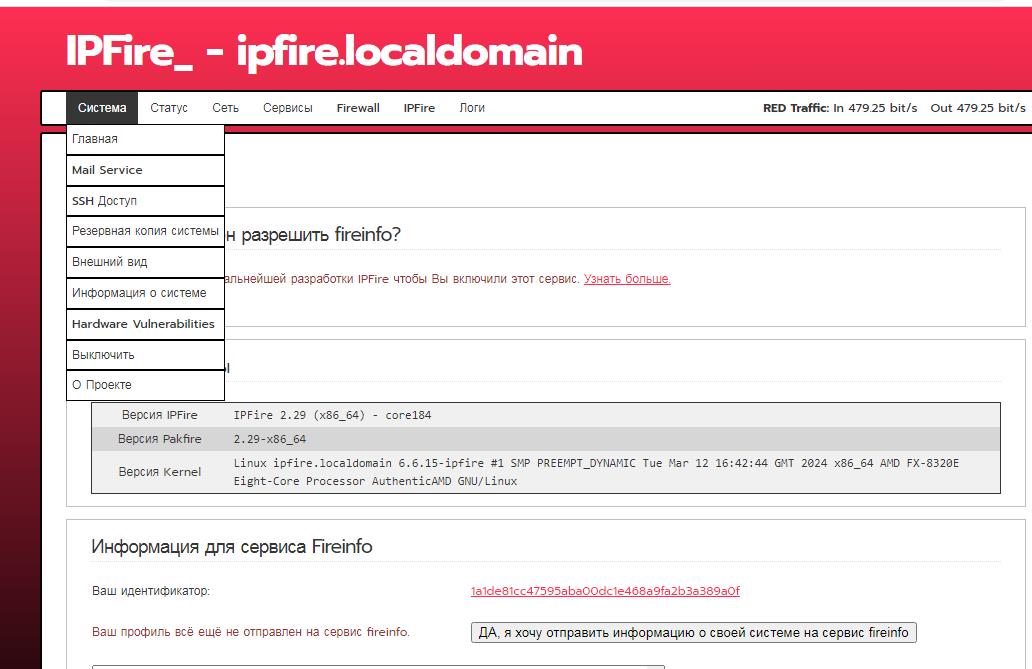

Во вкладке система есть пункт Внешний вид, в котором можно переключить язык интерфейса на русский. Не догадался сделать скриншот до переключения языка, но думаю вы сами догадаетесь что и где.

Помню, лет наверное 15 назад, интуитивно нашел как переключить Windows 7 с вьетнамского на английский. Было нужно понять причину ошибки и решить проблему. Это я к тому, что найти слова система и внешний вид на английском не так уж и сложно.

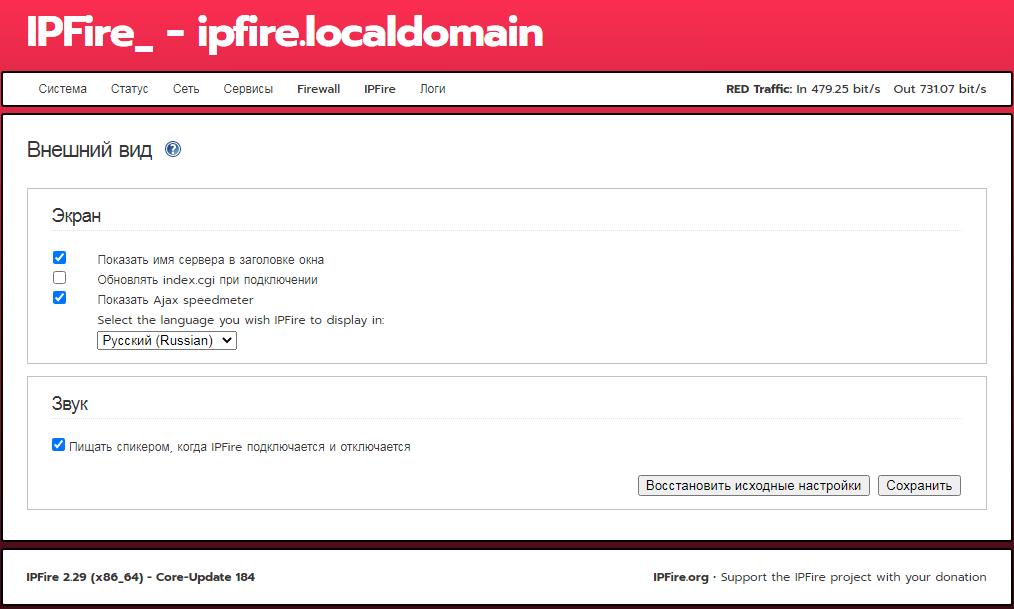

Внешний вид. Не густо, но по факту, не это главное в межсетевом экране.

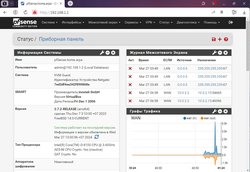

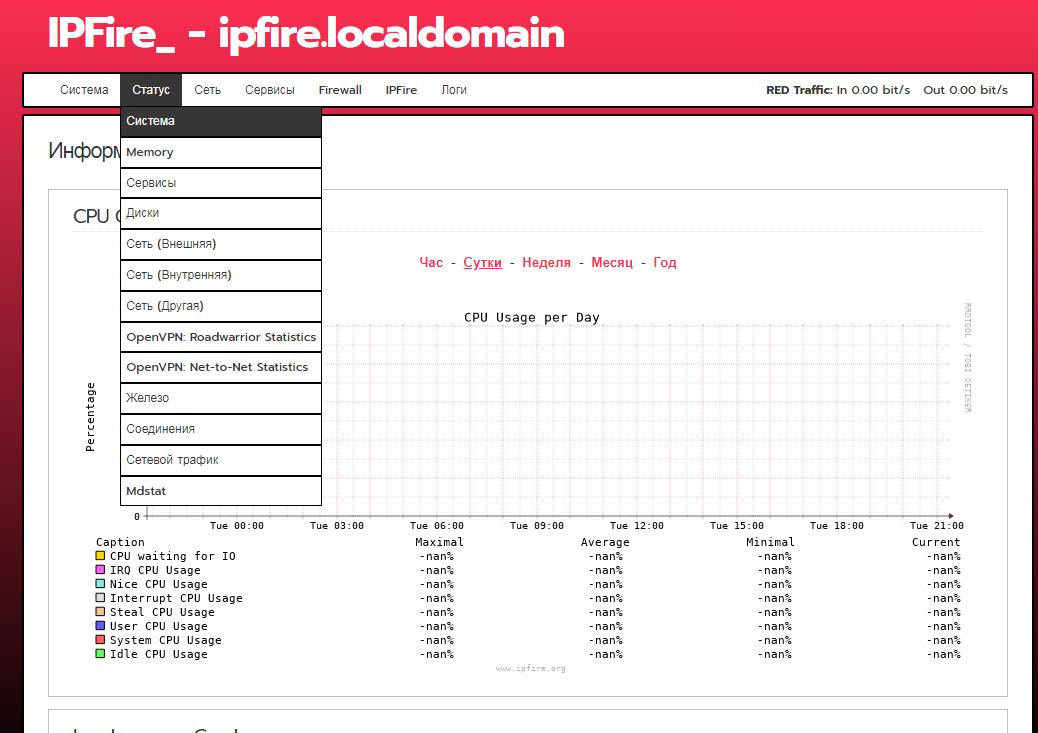

Раздел статус с кучей полезных инфографических отчетов. Сразу вижу, что оперативную память он почти не есть, даже если включить вообще все службы. Тот же pfSense и OPNsense и без включения всех служб съедают не менее 40-50% ОЗУ.

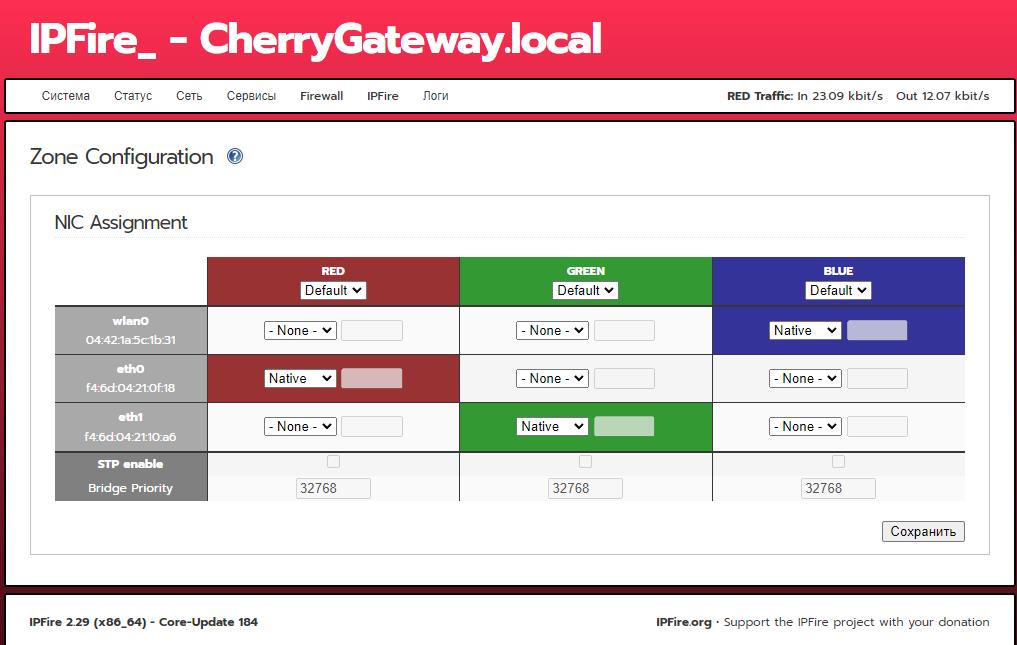

Переключение зон сетевых интерфейсов в веб-интерфейсе.

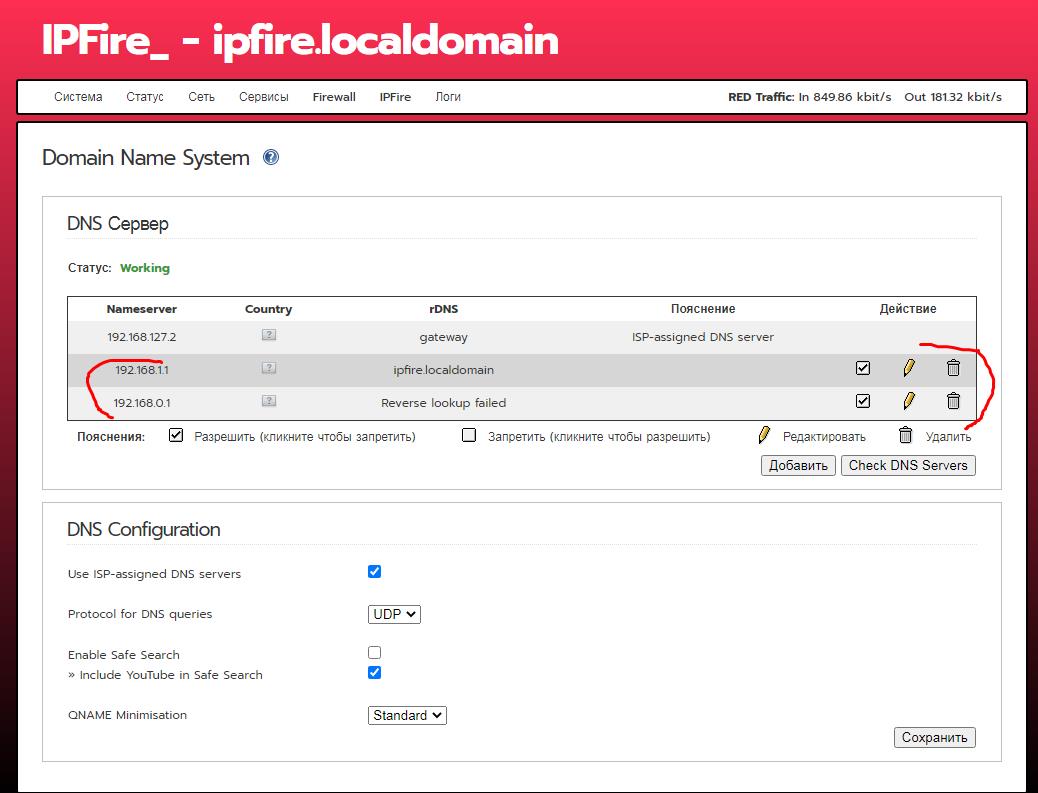

На виртуальной машине у меня был NAT и почему-то DNS-имена не резолвились, пока не добавил вручную другие DNS из локальной сети. Уже на реальной железке такой проблемы не было.

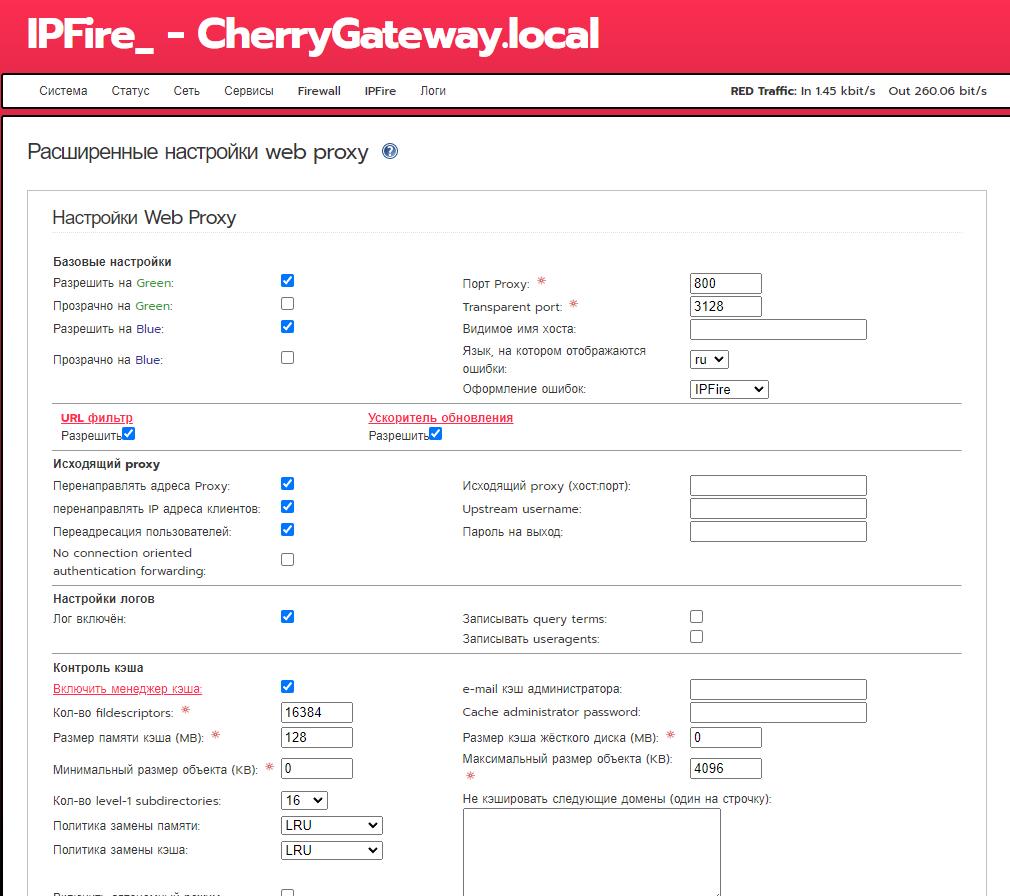

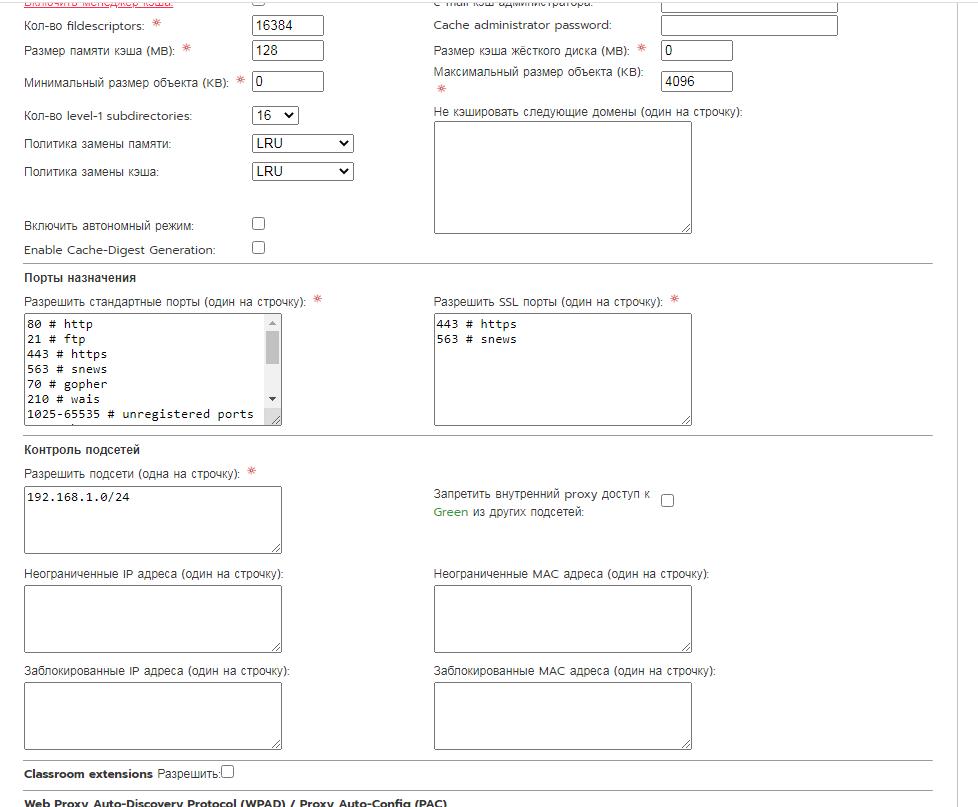

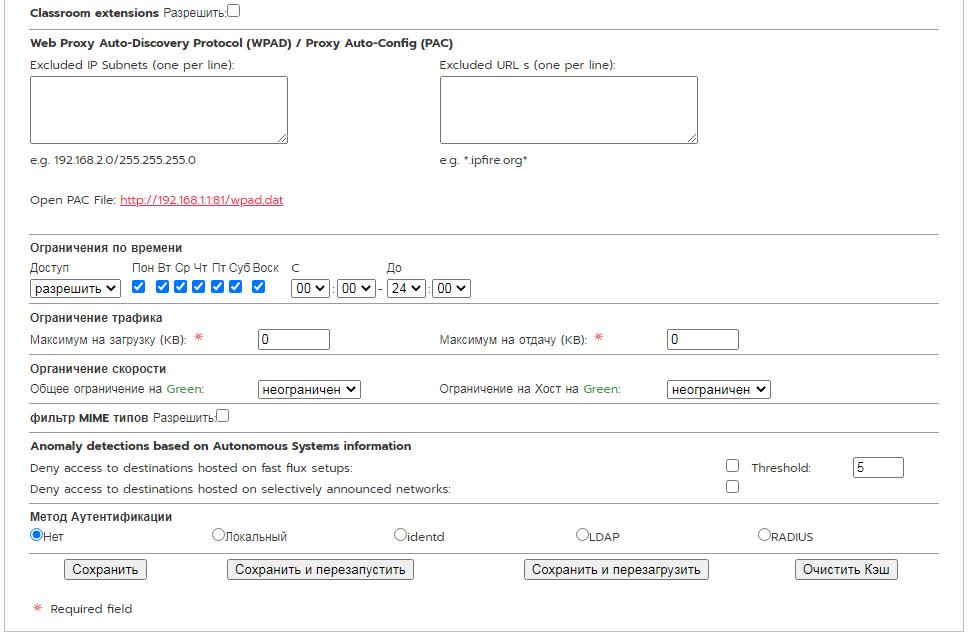

Настройки прокси сервера Squid. Работает кстати отлично, ничего не тормозит.

Прозрачный прокси просто пересылает сетевой пакет без изменений, ничего в нем не подменяя. В таком режиме все контентные фильтры работать не будут. Такое не только в IPFire, а во всех межсетевых экранах, так как все они используют Squid.

Непрозрачный прокси будет переотправлять пакет, как будто это он сам отправил его. Именно такой режим лучше использовать для контентной фильтрации.

Сразу видно, что IPFire делают действительно хорошие специалисты по информационной безопасности. И все функции просто работают и всё.

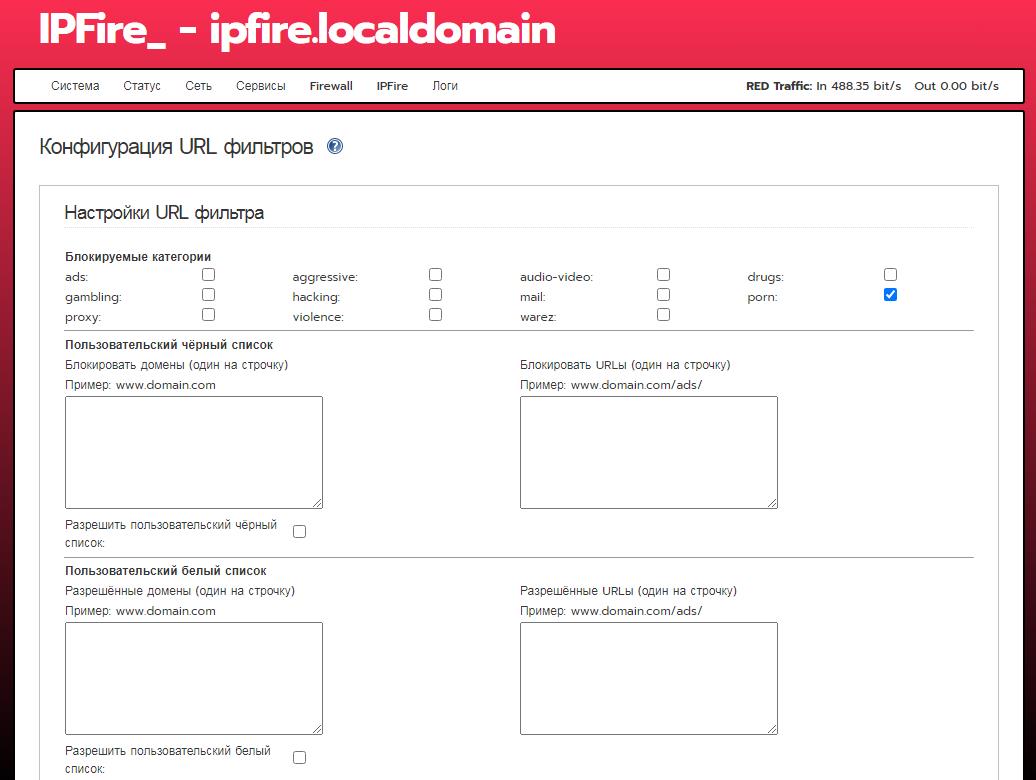

Конфигурация ULR фильтров. Она честно говоря слабоватая.

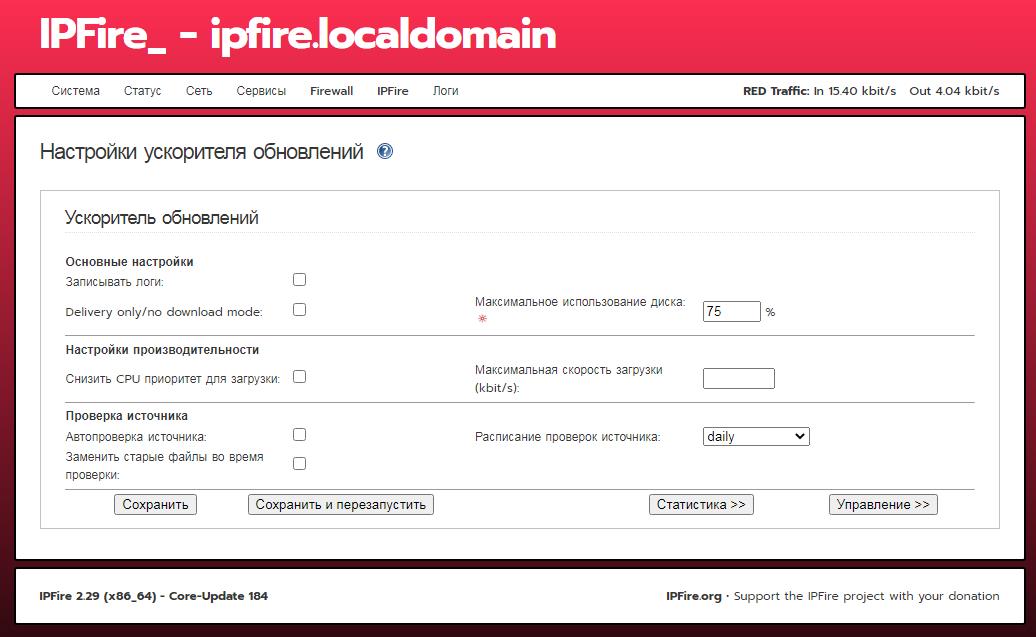

Ускорение обновлений за счет кэширования. Вот сразу чувствуется правильная концепция, правильный подход. Даже если разрабатывать межсетевой экран для себя и использовать в реально компании, то все равно без глубоких понимания и высокого уровня познаний в информационной безопасности такие правильные вещи не придумаешь. Даже если попытаешься подсмотреть, не поймешь насколько актуально и как должно работать.

По журналу Proxy вижу, что он работает. По началу сделал без аутентификации, поэтому поле пользователь не заполнено.

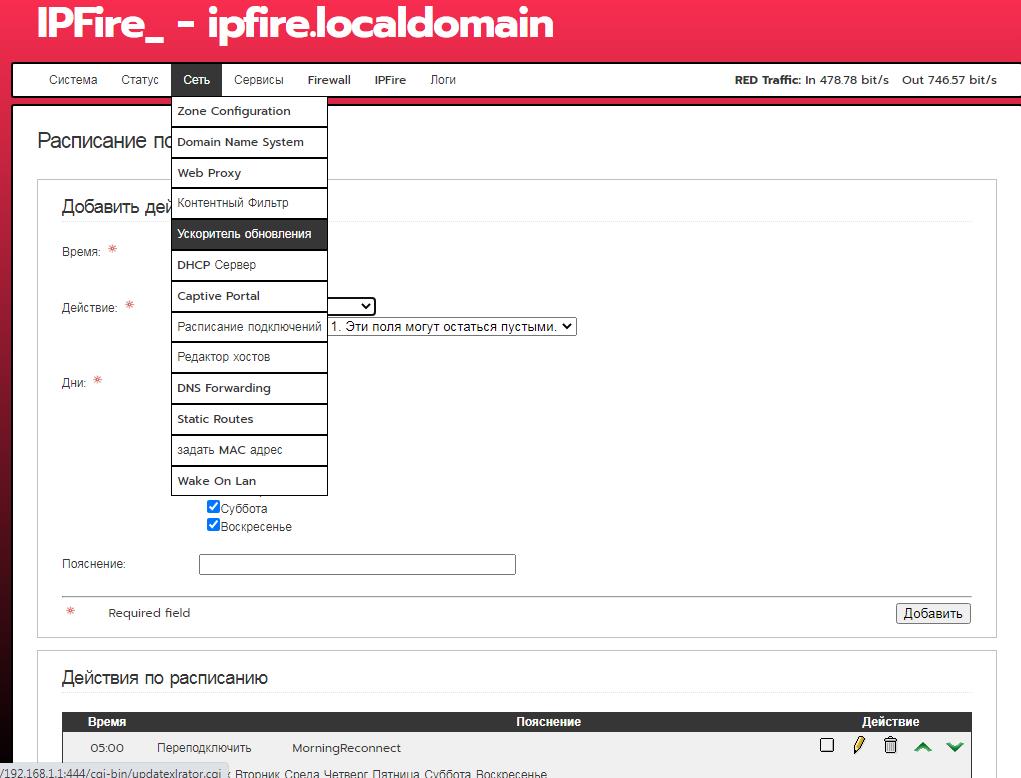

Прочие настройки в разделе Сеть.

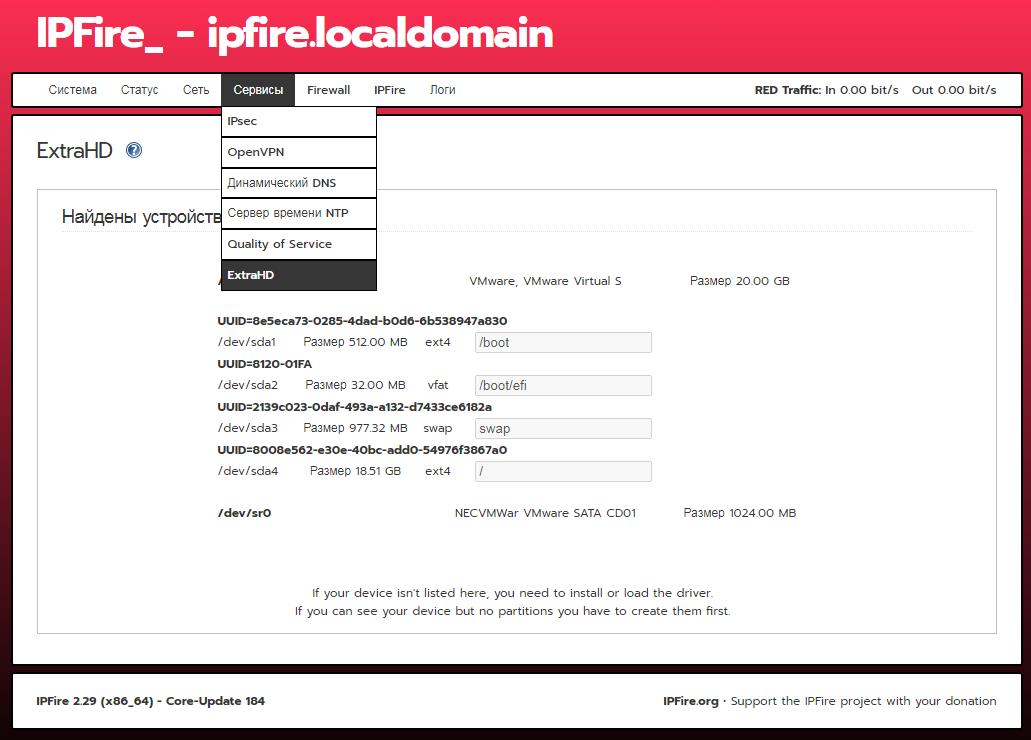

QoS для резервирования полосы пропускания для определенного типа трафика. Виртуальные частные сети. Сервер времени и инструмент для работы с разделами диска.

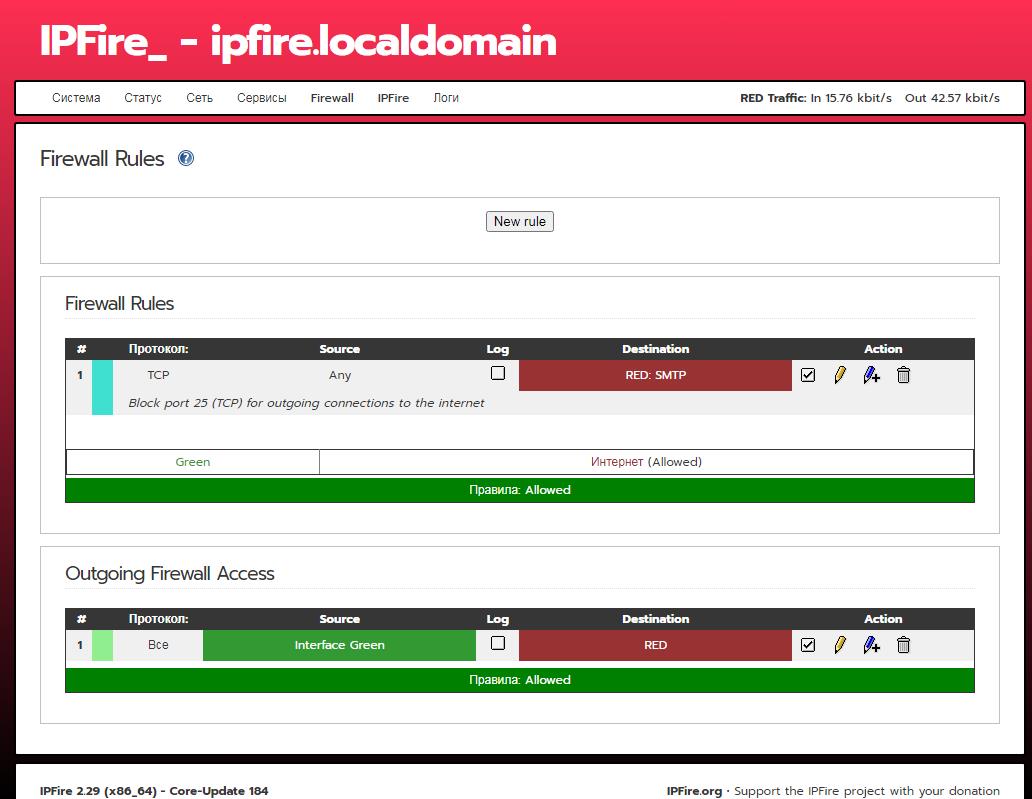

Правила брандмауэра.

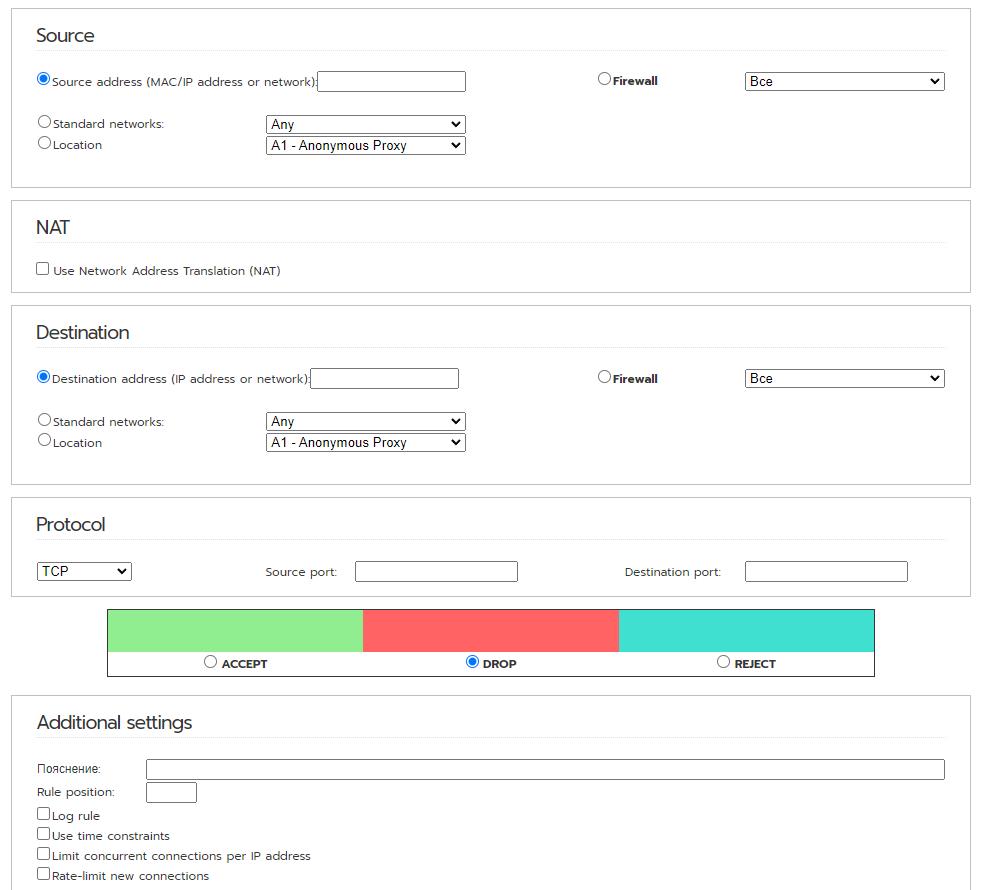

Добавление нового правила брандмауэра. Мне как безопаснику очень нравится. И просто, и удобно.

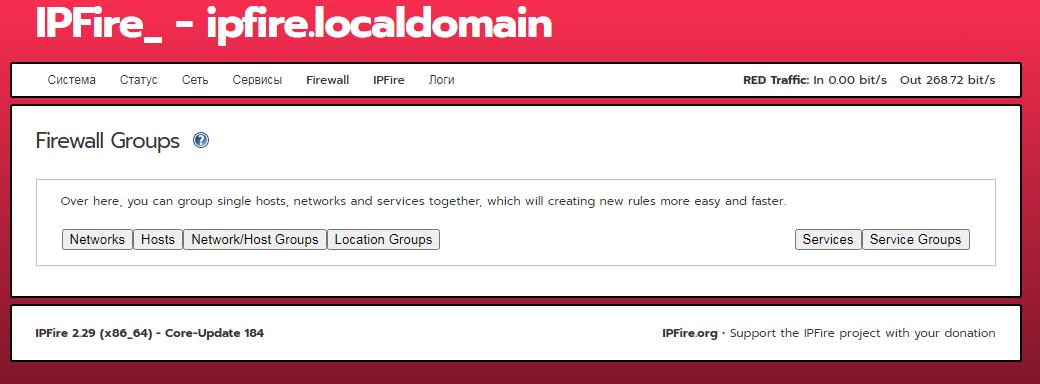

Поделить правила на группы, чтобы можно было легче управлять группами узлов. Вот сколько я свободных и бесплатных межсетевых экранов я опробовал, нигде не видел этой удобной фишки. Может не заметил или не рассмотрел. В любом офисе будет так, что правила не могут быть одинаковые для всех, и дело даже не в том, что кому-то нужно то, а другому другое. Дело в том, что они могут физически быть за разными маршрутизаторами, один через прокси выходить, другой только в виртуальную частную сеть другой организации. Тут и нужна групповая политика.

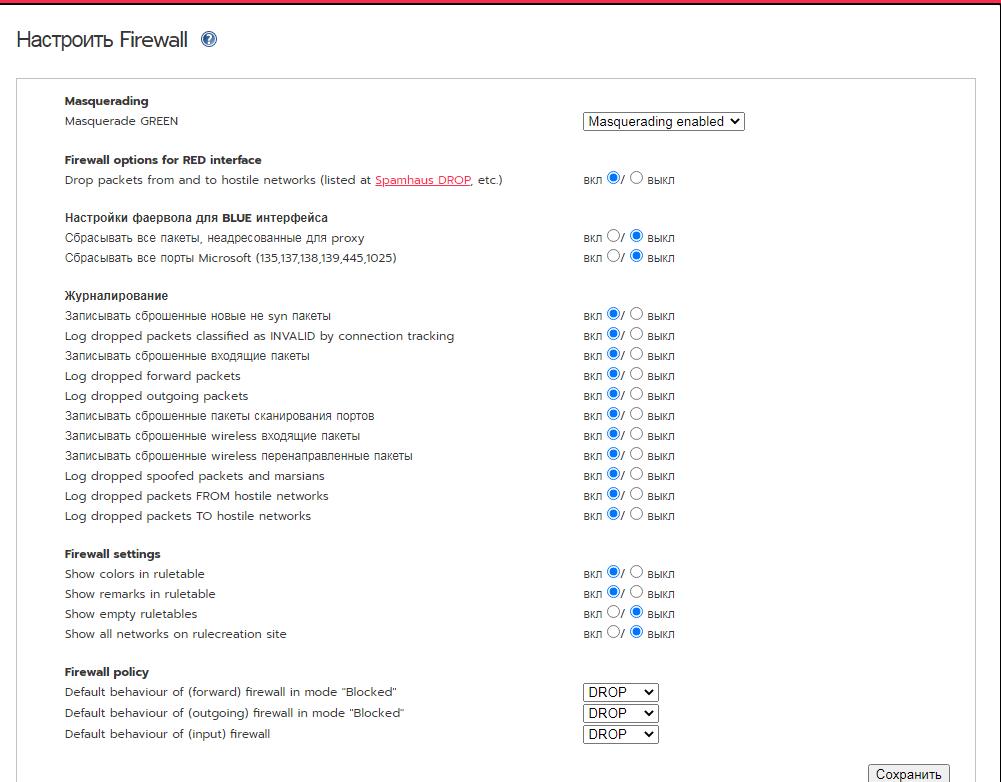

Вот почему нигде больше не предлагается включить или выключить маскарадинг? Хорошие настройки брандмауэра.

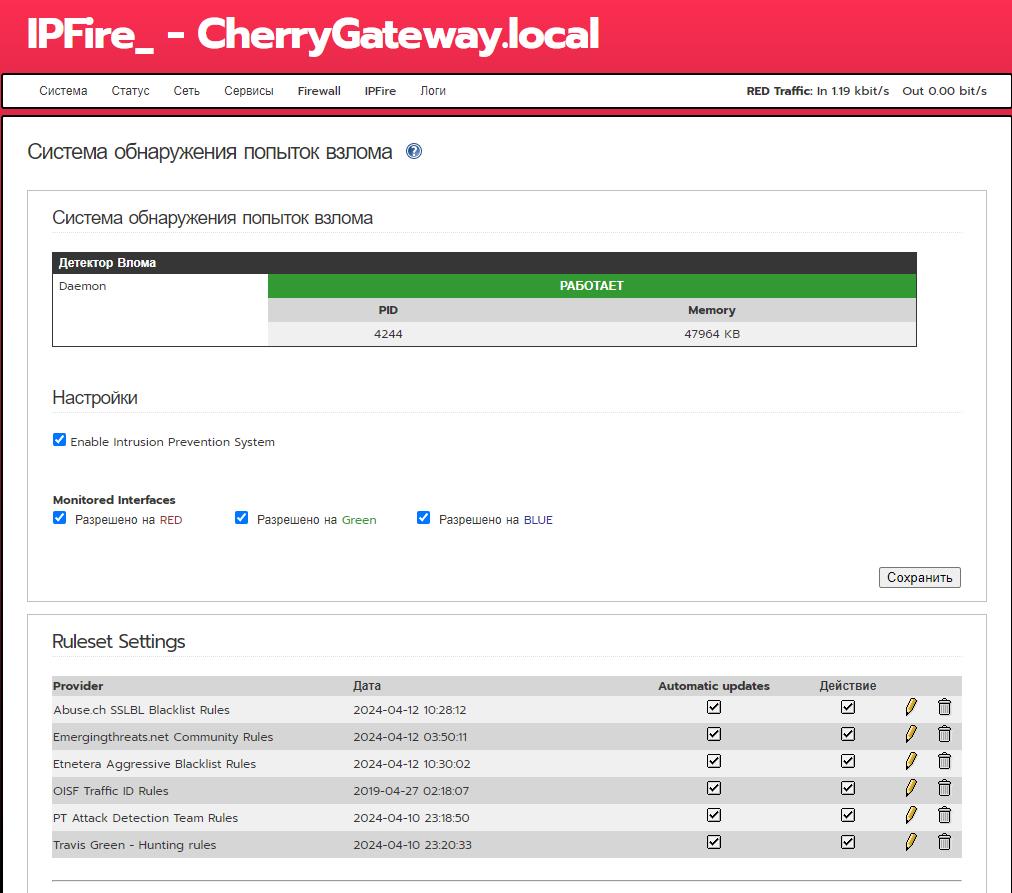

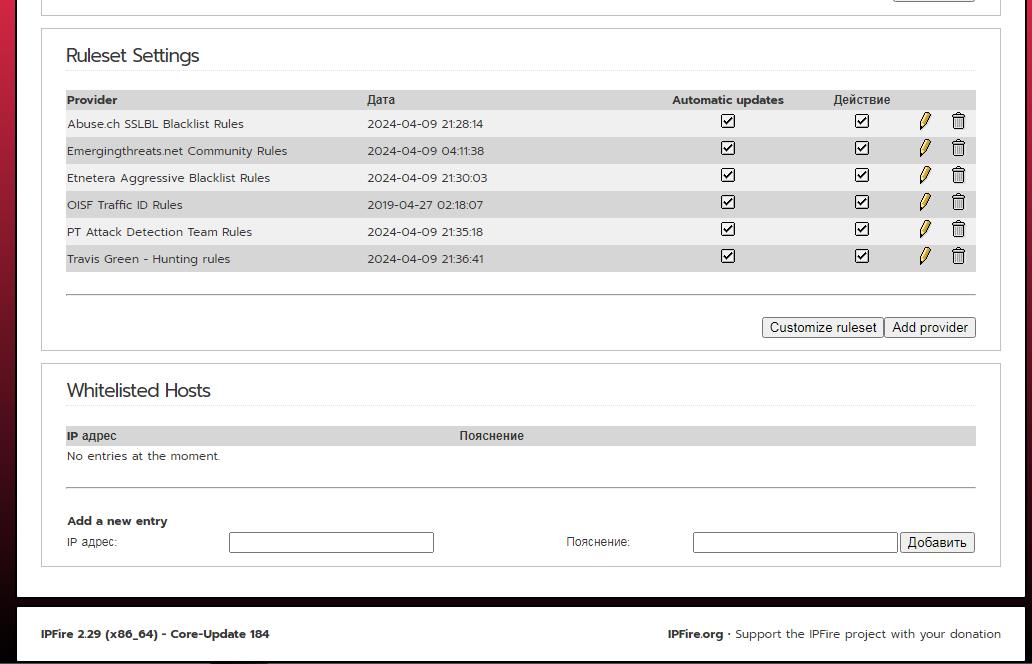

Система обнаружения вторжений, которую легко превратить в систему предотвращения вторжений всего лишь поставив галочку "Enable Intrusion Prevention System". Сетевые пакеты будут блокироваться. Если нужно только обнаруживать конкретный набор правил, то внутри правила можно поставить галочку "Monitor traffic only".

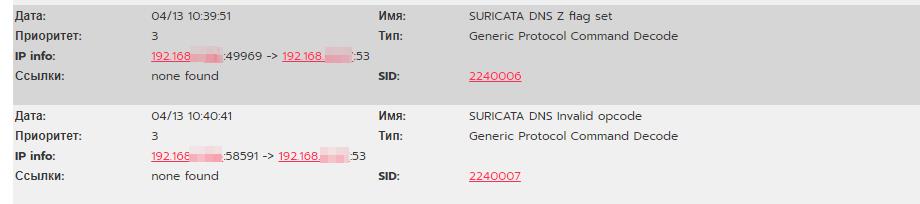

Тут в качестве IPS используется Suricata. К слову, в списке можно заметить набор правил от Positive Technologies. Они очень давно не обновляют эти правила, но все же! Они их выпускали именно для Suricata.

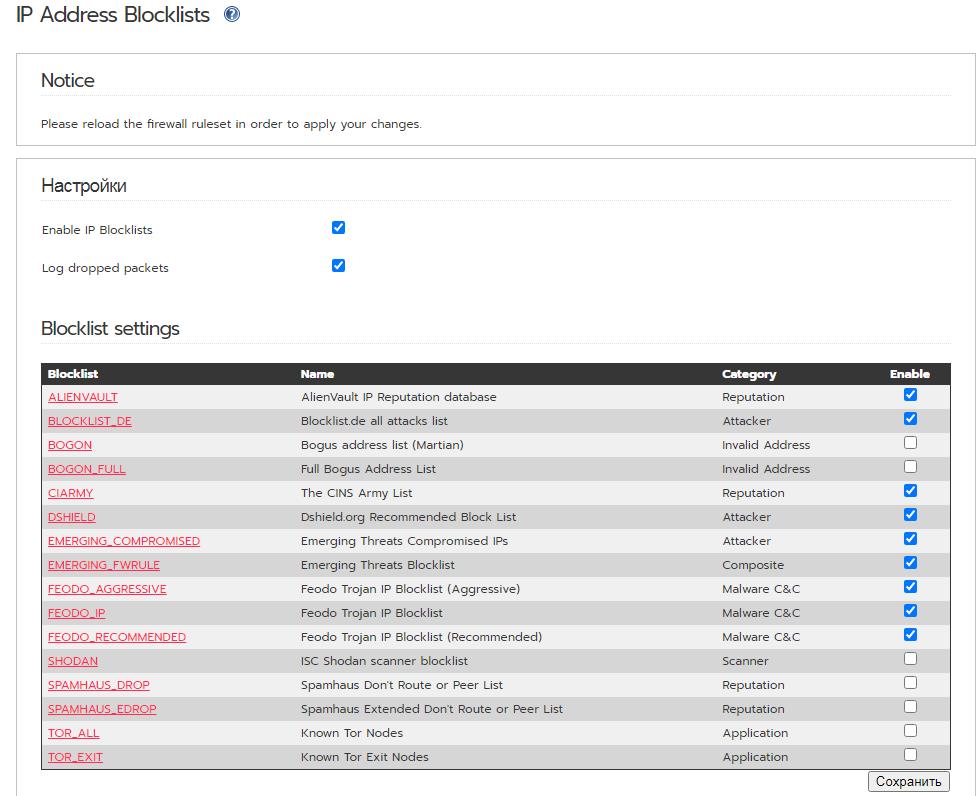

Вот за эту функцию аплодирую стоя! Аналог pfBlockerNG в pfSense. Блокировка черных списков IP-адресов, которые можно выбрать и загрузить по категориям.

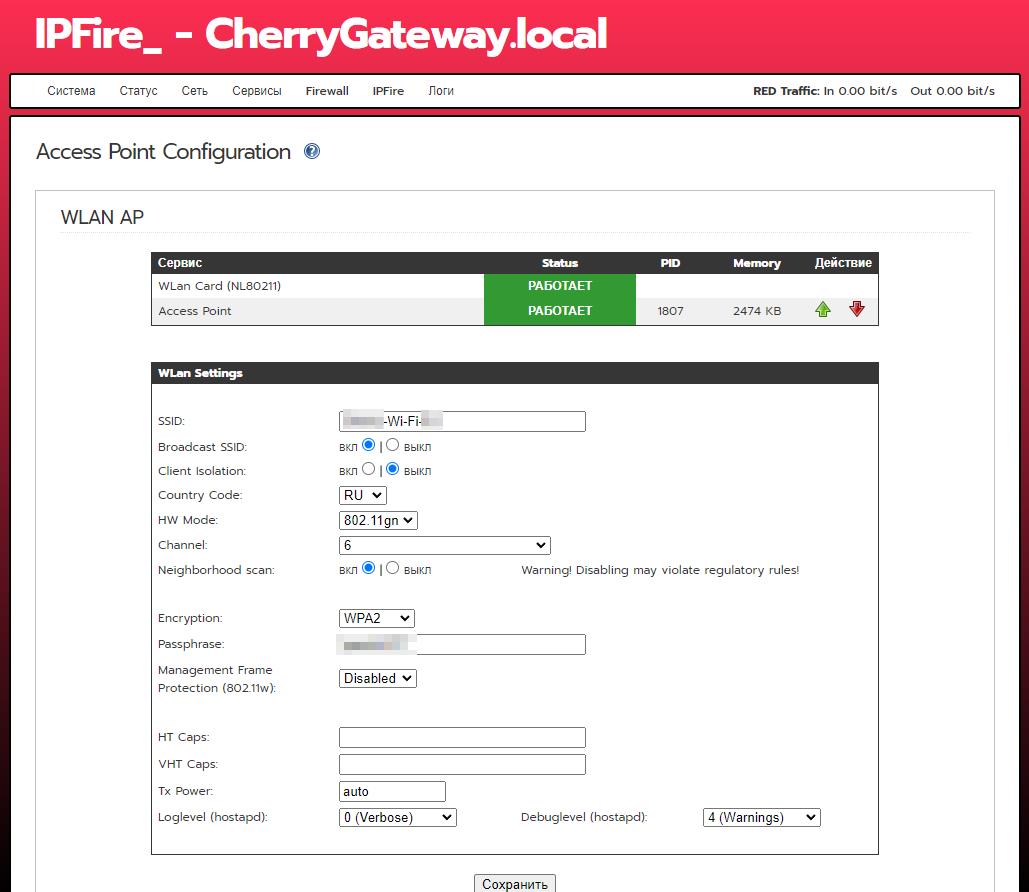

Настройки точки доступа wi-fi. Во всех межсетевых экранах, которые основаны на pfSense одна болячка - wi-fi точки доступа. Там именно программные ошибки при настройки точки доступа у каждого второго.

В IPFire Wi-Fi точка настраивает просто, удобно и это работает! Для добавления этого функционала нужно в pakfire установить hostapd.

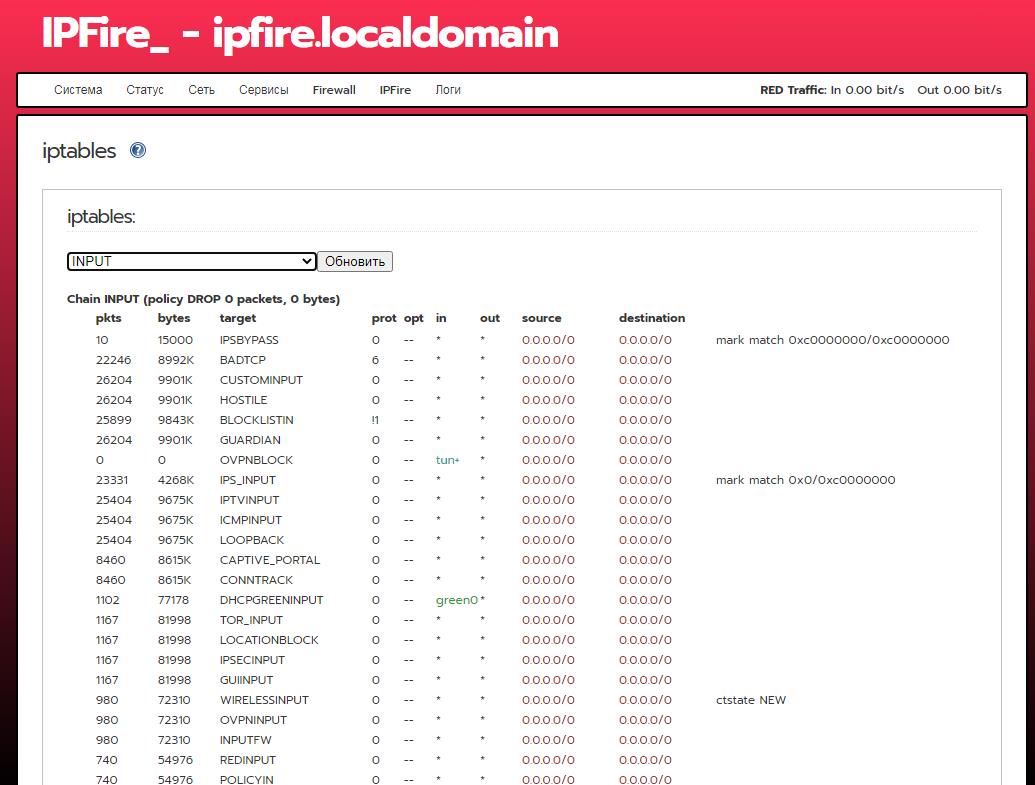

Можно посмотреть правила iptables.

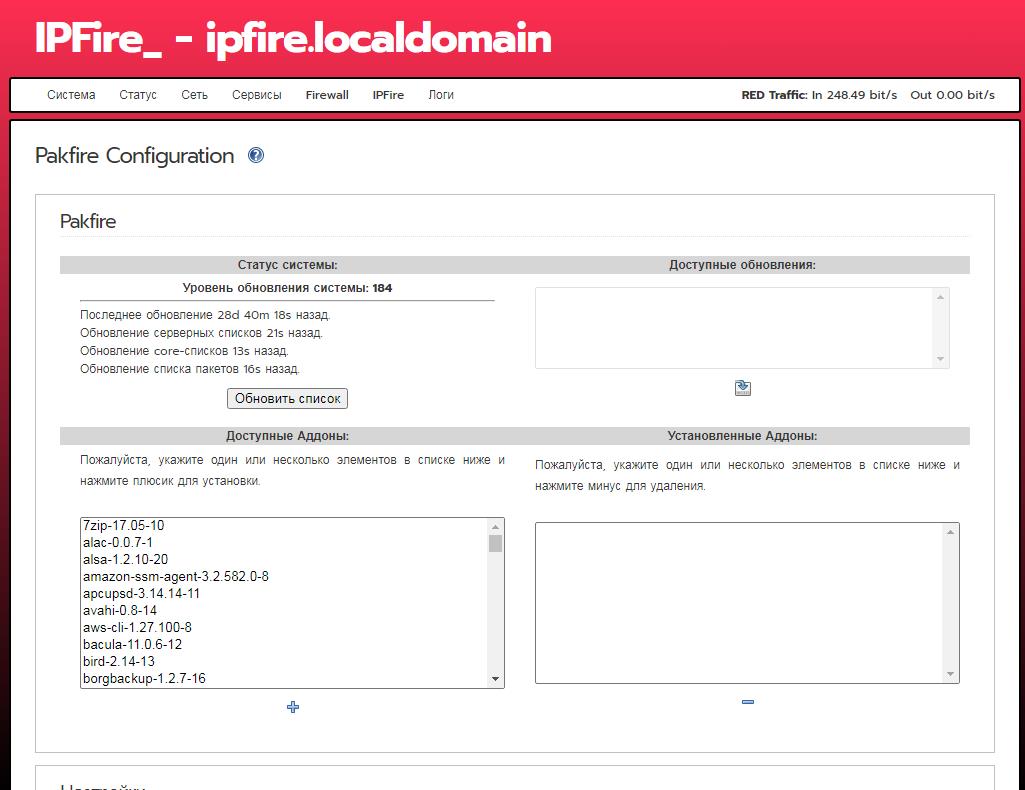

Pakfire, который предоставляет возможность установки плагинов и обновления системы. Удобнее нажать на знак вопрос вверху и прочитать про доступные плагины, а потом уже по названию выбрать из списка и установить.

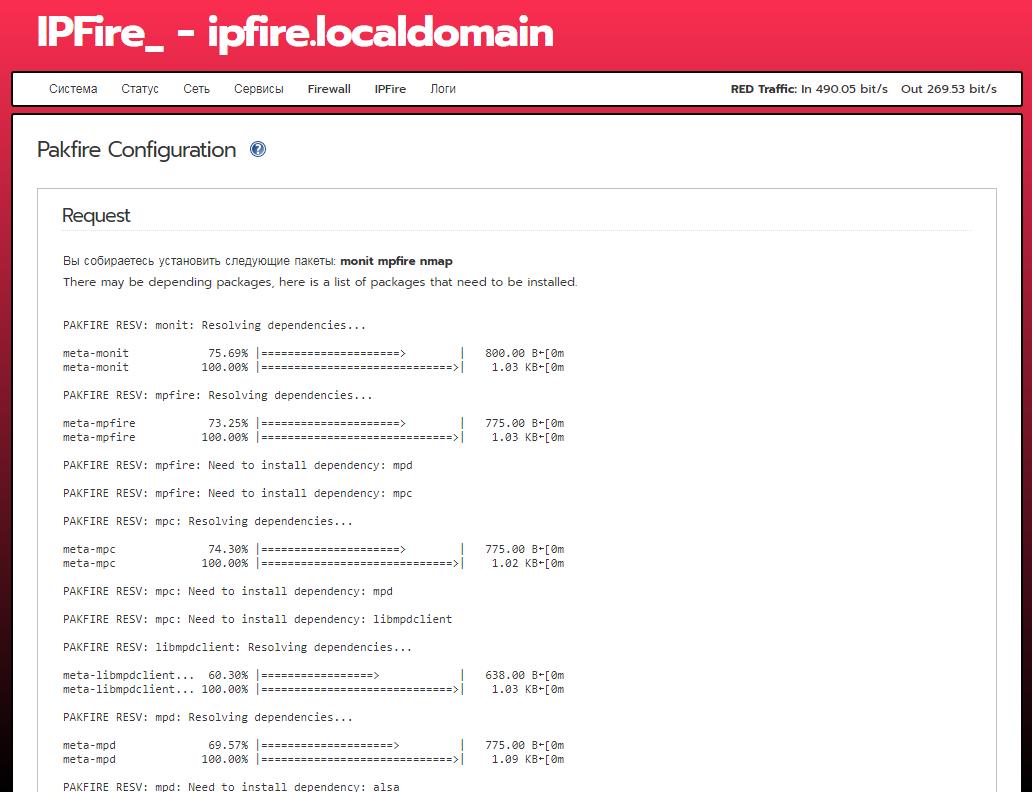

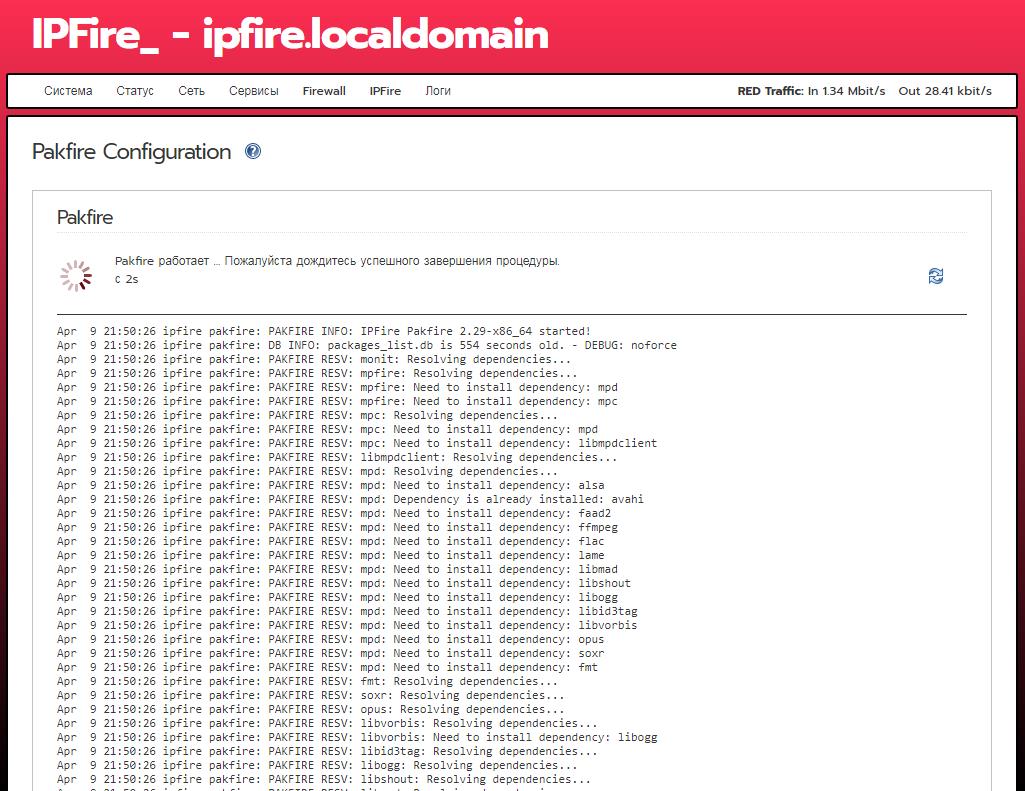

Подготовка к скачиванию и установке плагинов.

Установка плагинов.

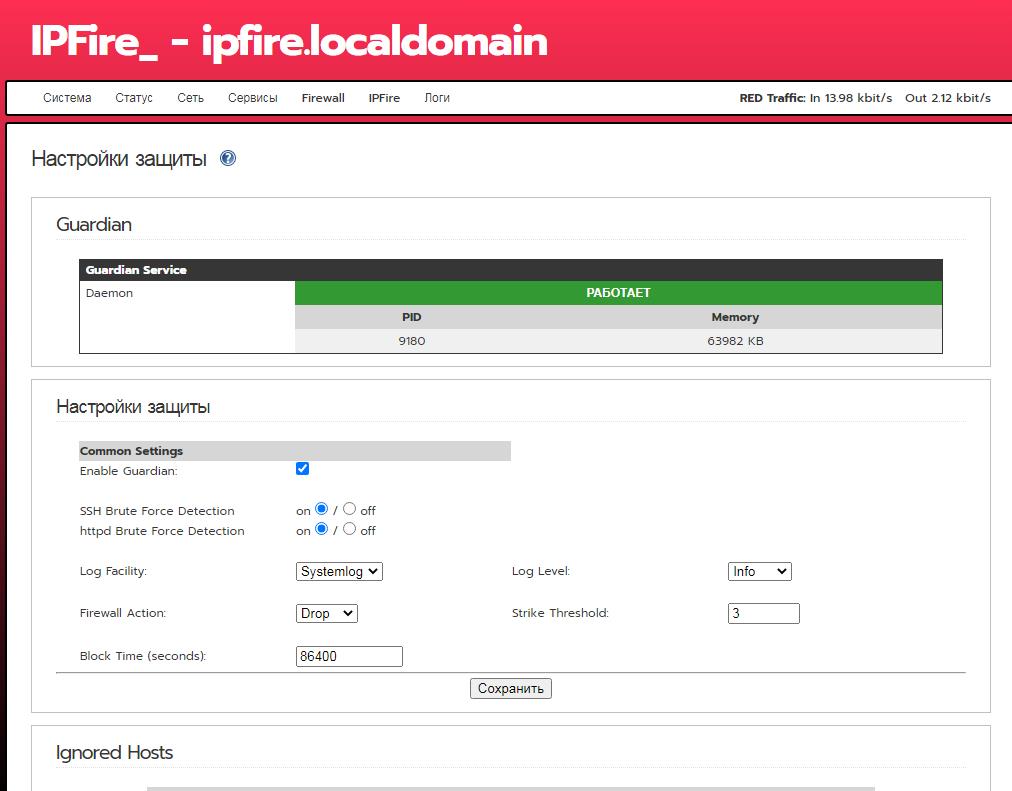

Очень интересный плагин, который реализует некий аналог fail2ban, то есть зашиту от перебора.

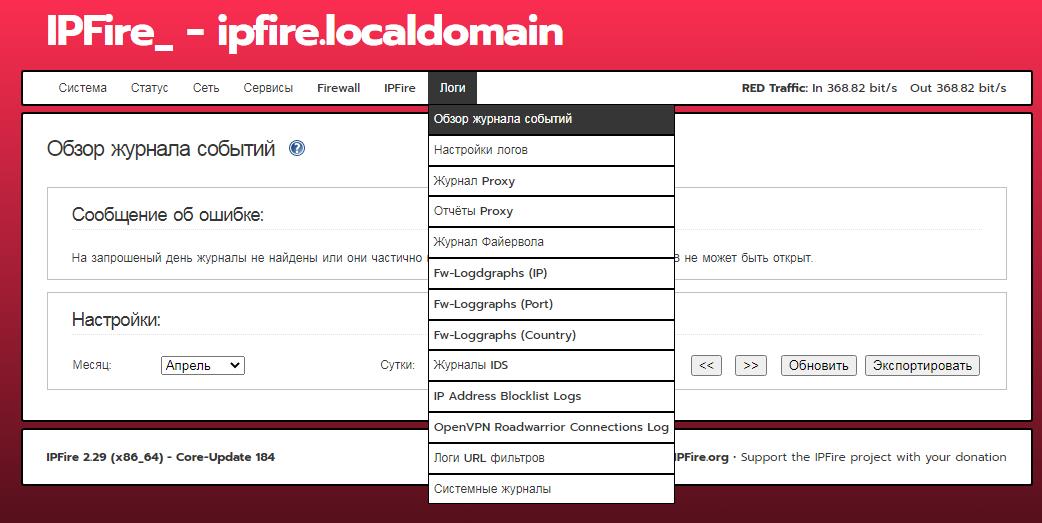

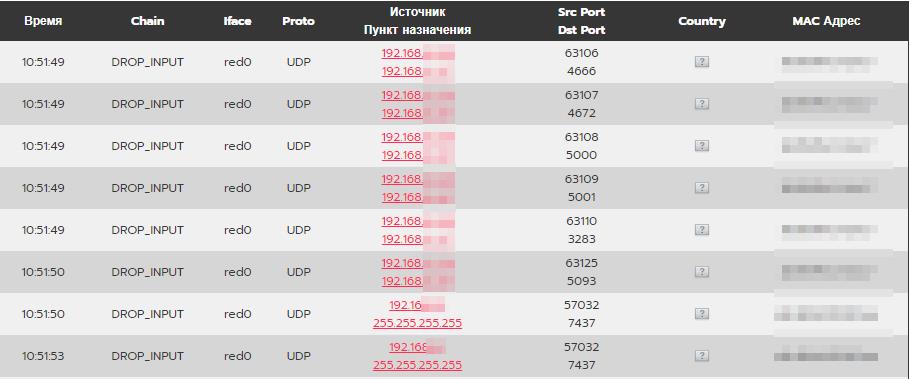

Последняя вкладка содержит журналы. В частности, журнал системы обнаружения вторжений и сетевого экрана.

Вывод

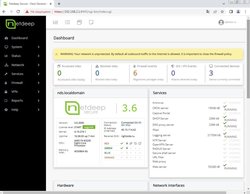

Во всех межсетевых экранов необходимо было где-то пританцовывать с бубном, но не в IPFire. Тут всё работает из коробки. Все функции изначально спроектированы людьми с очень глубокими знаниями в информационной безопасности.

В системе обнаружения вторжений не нужно переключать действие для каждого правила - достаточно включить режим IPS. Журнал сетевого экрана в одном месте, он не разнесёт по разным частям веб-интерфейса, как у многих.

Все основанные на pfSense межсетевые экраны проблемные в плане настройки wi-fi точки доступа, а в IPFire с этим нет проблем.

Также тут есть аналог pfBlockerNG, который позволяет блокировать черные списки IP-адресов. Просто выбери списки, они автоматически загрузятся.

Некий аналог fail2ban также не может не радовать.

В IPFire во всём видно руку отличного специалиста по информационной безопасности. Этот межсетевой экран определенно заслуживает внимания, и времени на то, чтобы с ним разобраться.

Какая эффективность у межсетевого экрана IPFire?

Очень интересная тема и я думаю, что нужно будет составить список вопросов и в виртуальной среде протестировать все описанные мною межсетевые экраны. Просканировать все 65535 портов и по UDP, и по TCP. Протыкать все доступные эксплоиты. Именно из красной зоны. Очень интересная история. Отличая статья с таблицей сравнения межсетевых экранов может получиться.

Ну а сейчас, просканирую при помощи nmap и режима Slow comprehensive scan межсетевой экран IPFire.

Пока идёт процесс сканирования вижу, что IPS Suricata уже что-то заблокировала. Стоит отметить, что сканирование портов это не к IDS/IPS, а к Firewall.

Вижу, что firewall в IPFire спокойно блокирует наши запросы.

В результате сканирования со стороны красной зоны при помощи nmap в режиме Slow comprehensive scan не было найдено ни одного открытого порта. Никакой информации о хосте, кроме его MAC-адреса определено не было.