Netdeep Secure Firewall

Очередной свободно-распространяемый межсетевой экран Netdeep Secure Firewall, который распространяется по лицензии GNU General Public License version 2.0.

Он не заброшен, и версия 3.6.3690 была опубликована 2023-12-27. Вот его описание.

Netdeep Secure основан на Linux и ориентирован на сетевую безопасность.

Это брандмауэр нового поколения с открытым исходным кодом, который обеспечивает множество функции сетевой безопасности. Его настройка полностью производится через веб-интерфейс.

Функции Netdeep Secure:

NGFW;

UTM;

якобы до L7;

глубокая проверка пакетов;

URL-фильтр;

удобный веб-интерфейс;

антивирус (так и не смог заставить его работать);

отчеты и аудит;

безопасное соединение через VPN;

якобы обнаружение и предотвращение вторжений, которое я не смог найти;

DHCP, DNS, VLANS, BRIDGE, DynDNS;

контроль траффика;

резервирование, балансировка и аварийное переключение;

репутация IP/DNS.

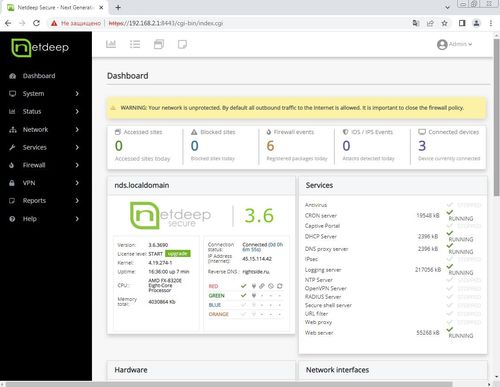

Теперь буду по порядку показывать функционал. Управляется сие чудо через веб-интерфейс с локальной сети (интерфейс Green) и порт используется 8443, то есть для доступа нужно указать https://IP_Адрес_межсетевого_экрана:8443.

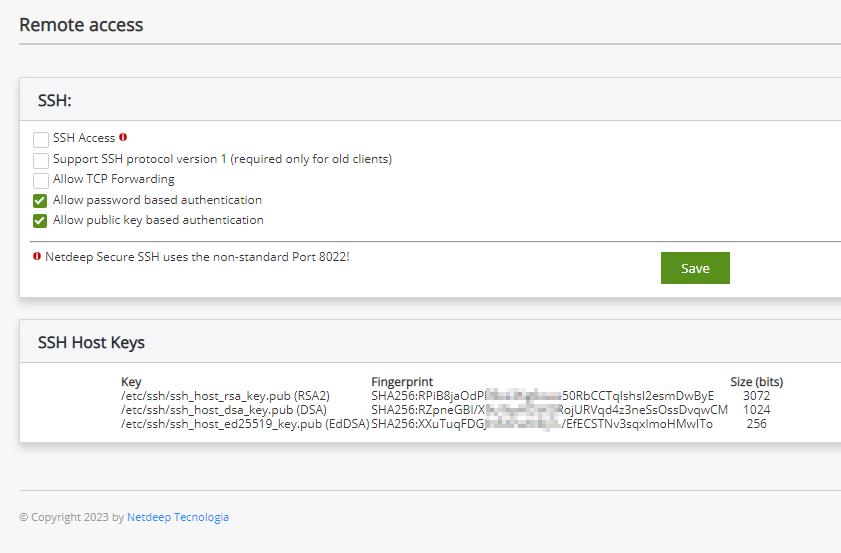

Можно настроить удаленный доступ по SSH, который по умолчанию отключен.

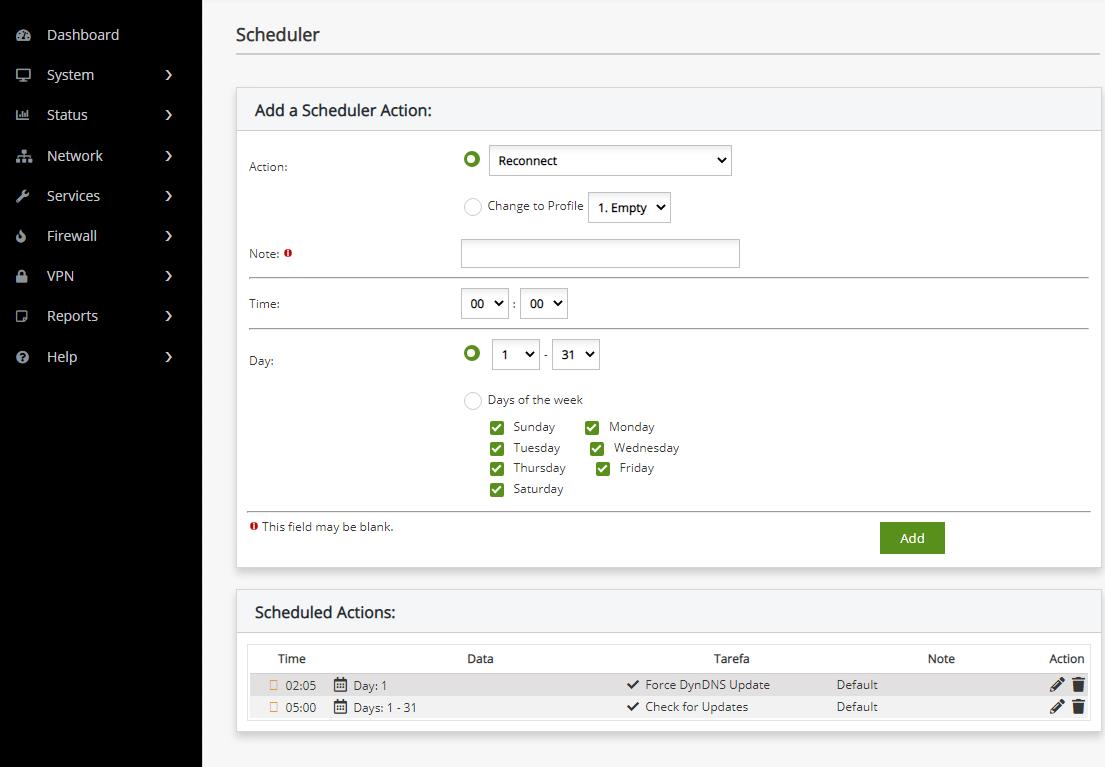

Далее идёт планировщик задач. А-ля cron с графическим интерфейсом.

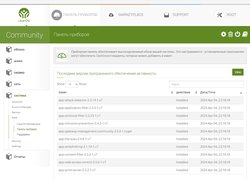

Также отдельное меню посвящено проверке наличия обновлений, но делать его скриншот не интересно, так как там всего две кнопки.

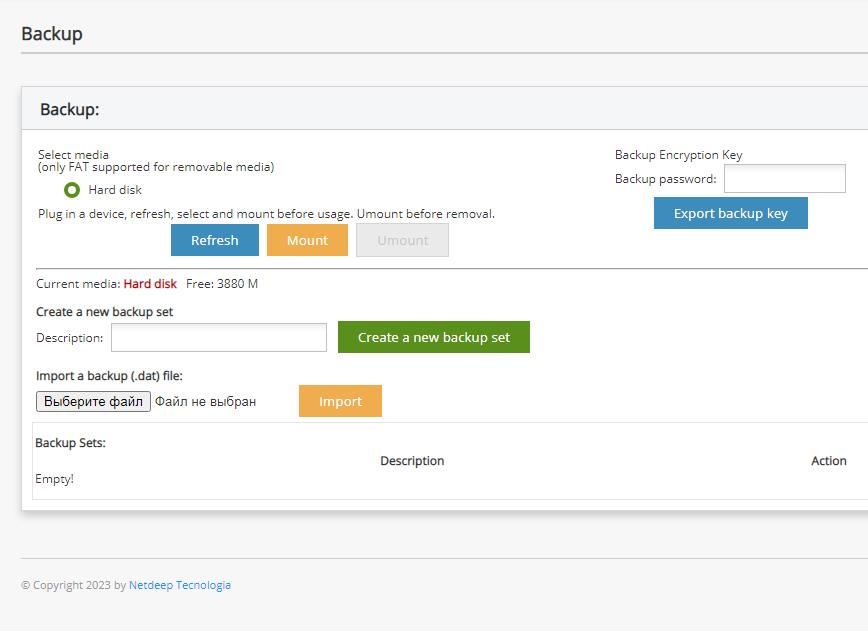

Раздел Backup позволяет создать зашифрованную резервную копию и соответственно восстановить из резервной копии.

Есть настройки веб-интерфейса с тремя языками, но среди них нет русского. Также там можно включить различные счетчики для главной страницы.

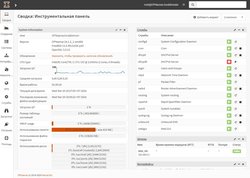

Самое главное - страница описания About.

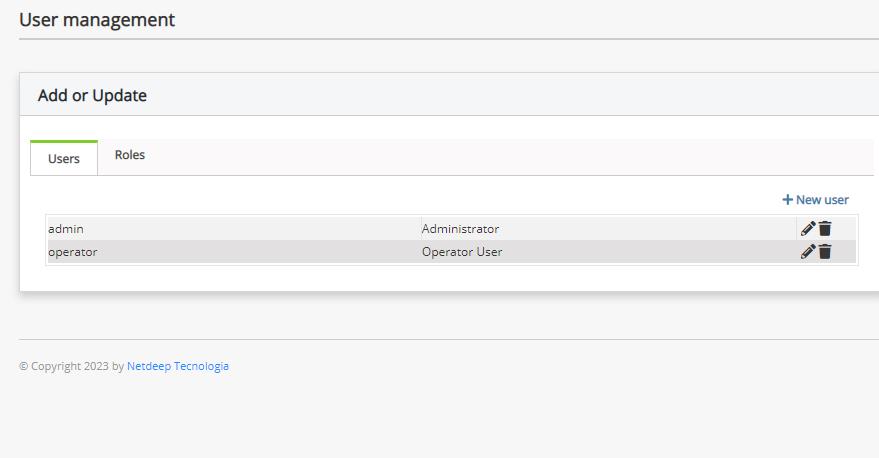

Фишка этого межсетевого экрана в том, что при установке тебя просят указать пароль для трех пользователей: root, admin и operator. У каждого свои полномочия. Соответственно, под root ты не сможешь зайти в веб-интерфейс.

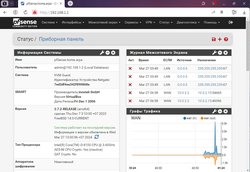

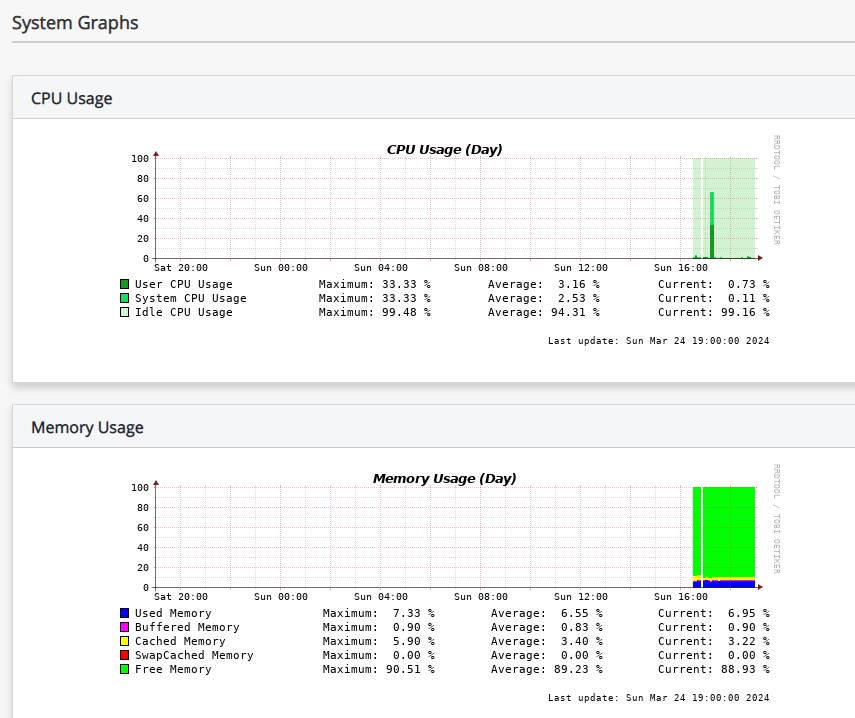

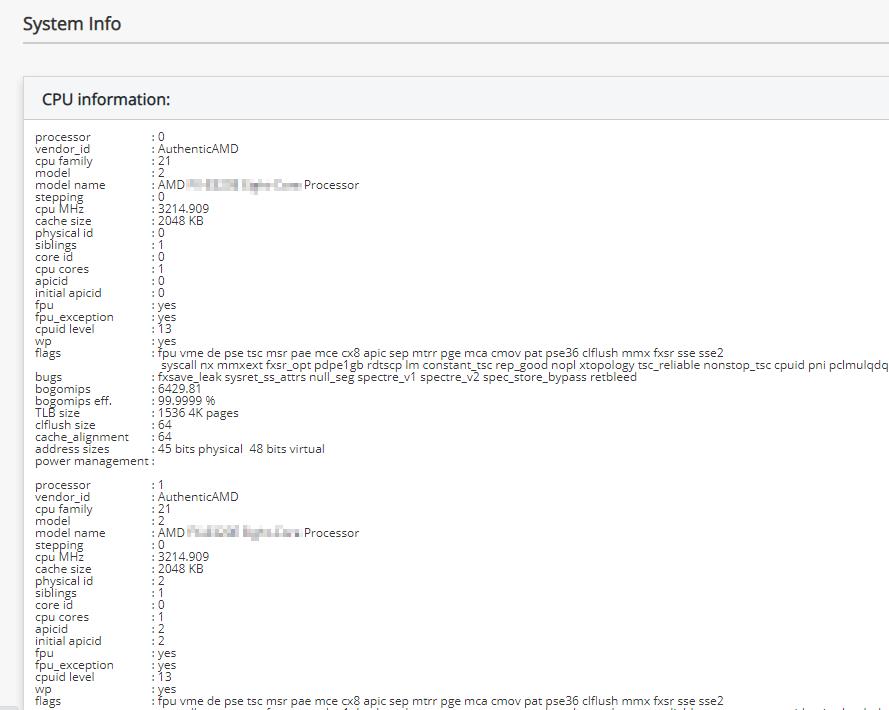

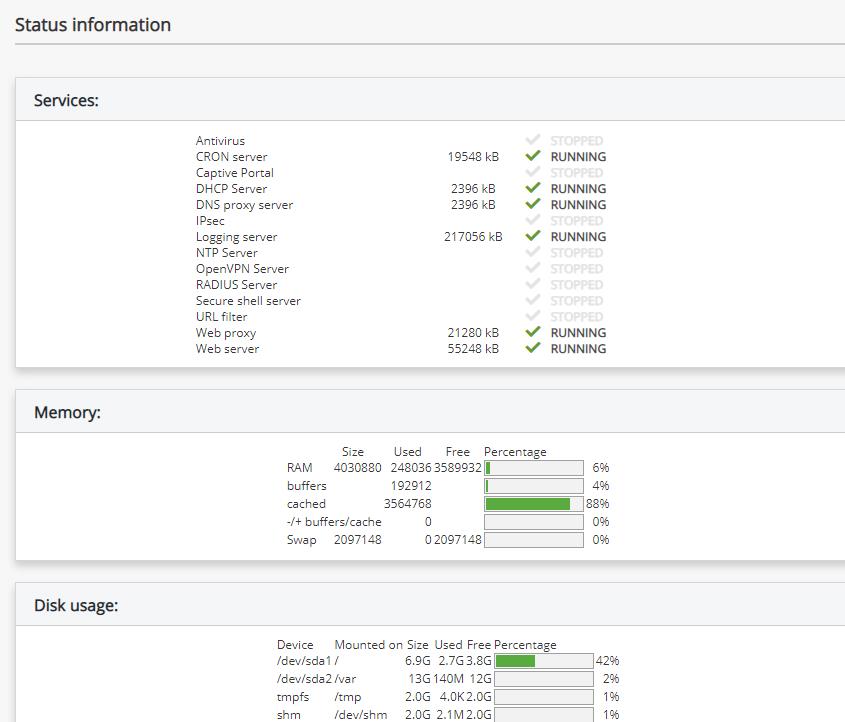

Не люблю такие разделы, но дальше идёт вкладка Status с 6-тью подпунктами.

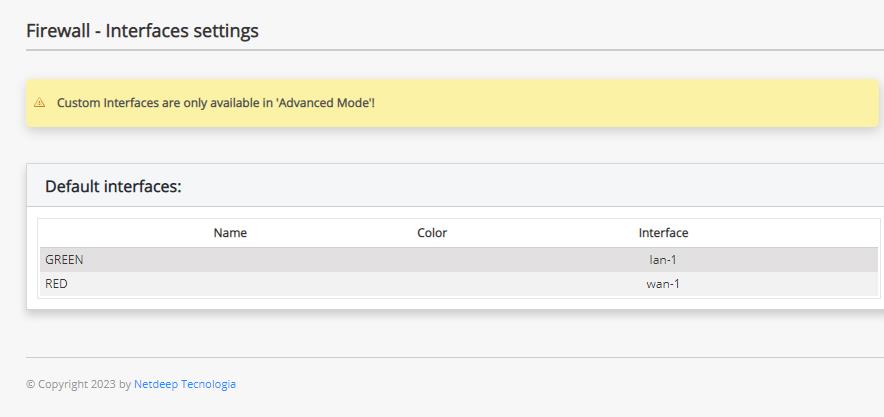

Кстати, забыл упомянуть важную черту этого межсетевого экрана! Он при установке сразу просит указать какой интерфейс Green, то есть локальная сеть, а какой интерфейс red, то есть интернет. Еще есть Orange и Blue, но их значение не записал.

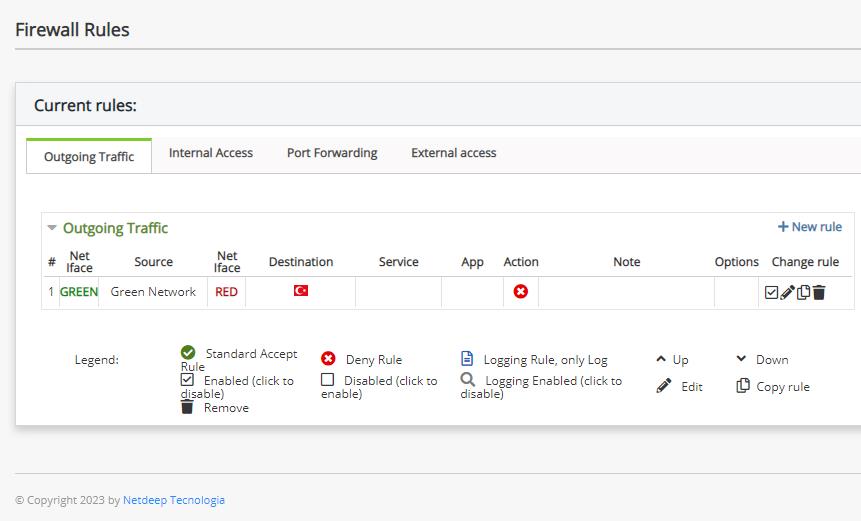

Дальше идёт таблицы с правилами сетевого экрана, и кстати именно благодаря им мы узнаем, что тут используется IPTables.

Потом идет информация о статусе сети, а после неё статус системы.

И да, запустить антивирус у меня так и не получилось.

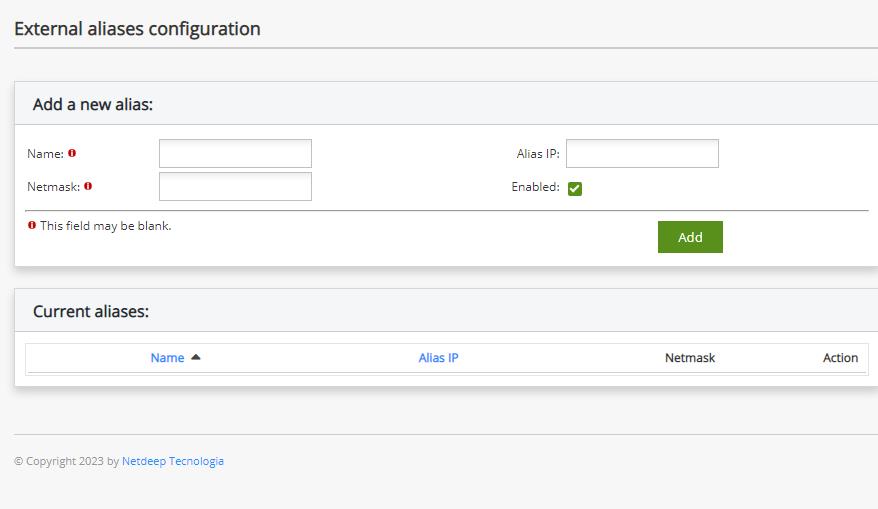

Далее блок Network и первым пунктом Алиасы. Можно задать свой алиас для определенного IP.

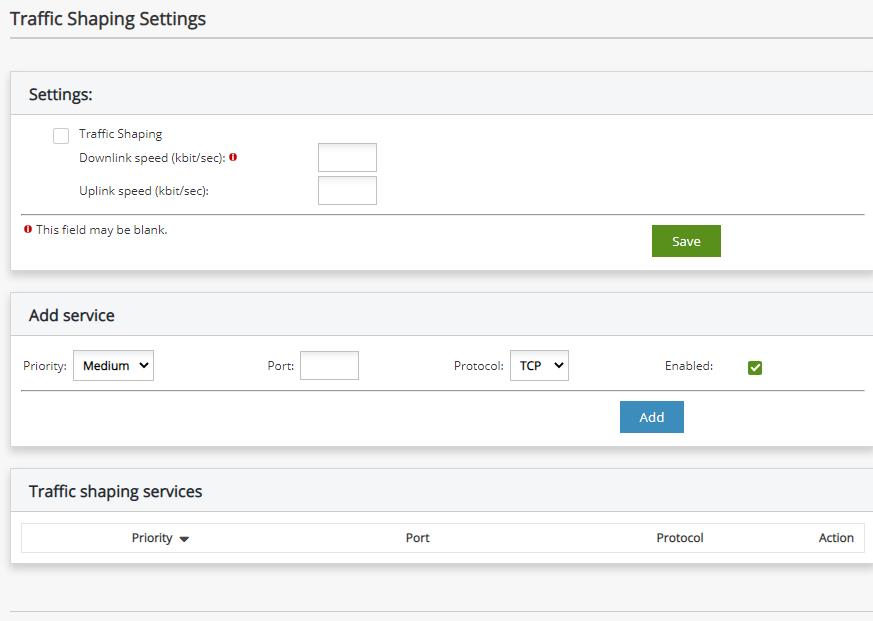

Потом популярный у провайдеров шэйпер, который позволяет управлять скоростью соединения.

Потом идёт стандартная для всех роутеров Dynamic DNS, и настолько наскучившая, что делать скриншот нет желания, хотя функция безусловно полезная. Речь о том, что с ними сейчас умеет работать даже самый дешевый роутер.

Потом идет некий редактор hosts файла.

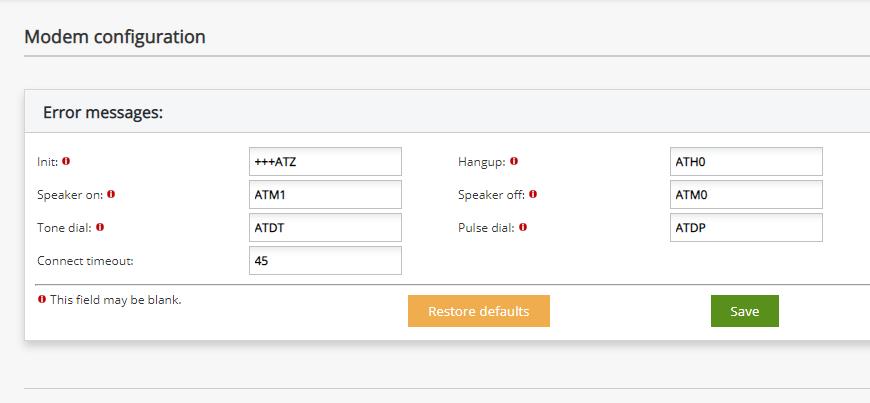

Следующий раздел, по всей видимости для модемного соединения.

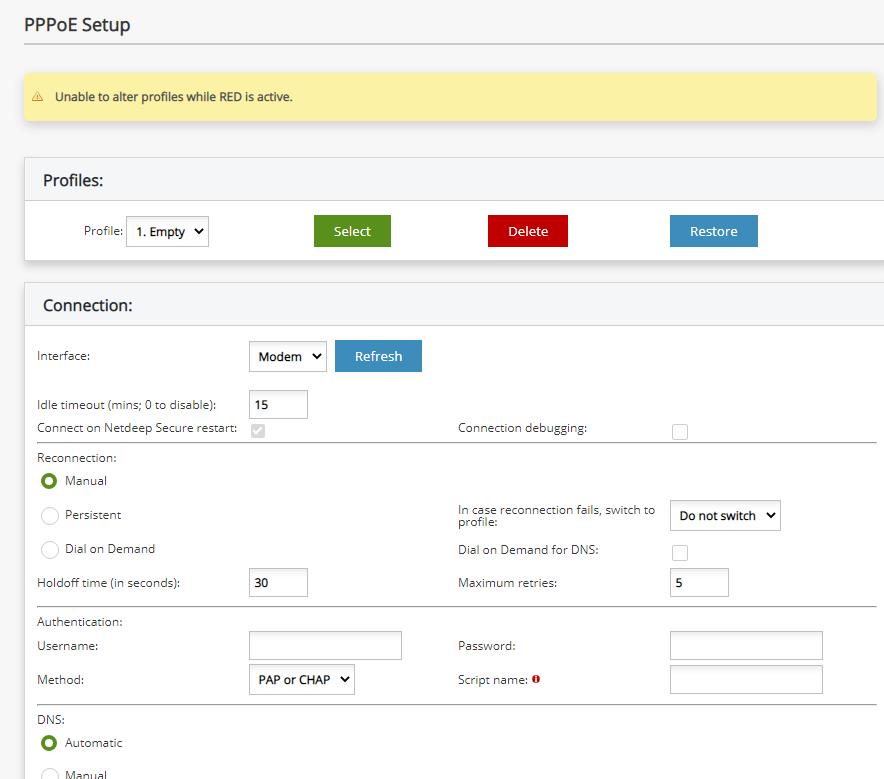

Потом настройки PPPoE.

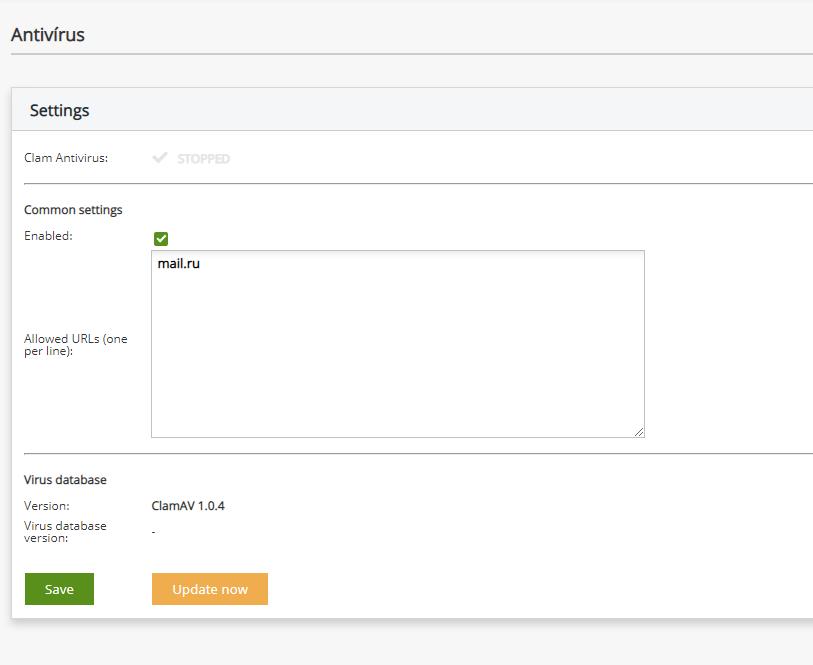

Далее пошел блок Services и это действительно интересный блок! Первым пунктом Антивирус!

Так у меня и не получилось запустить антивирус. Суть в том, что он не включится, пока не будет обновлена база, а база не обновляется из России... Указать зеркало обновлений возможности нет. Мне даже VPN не помог обновить антивирус.

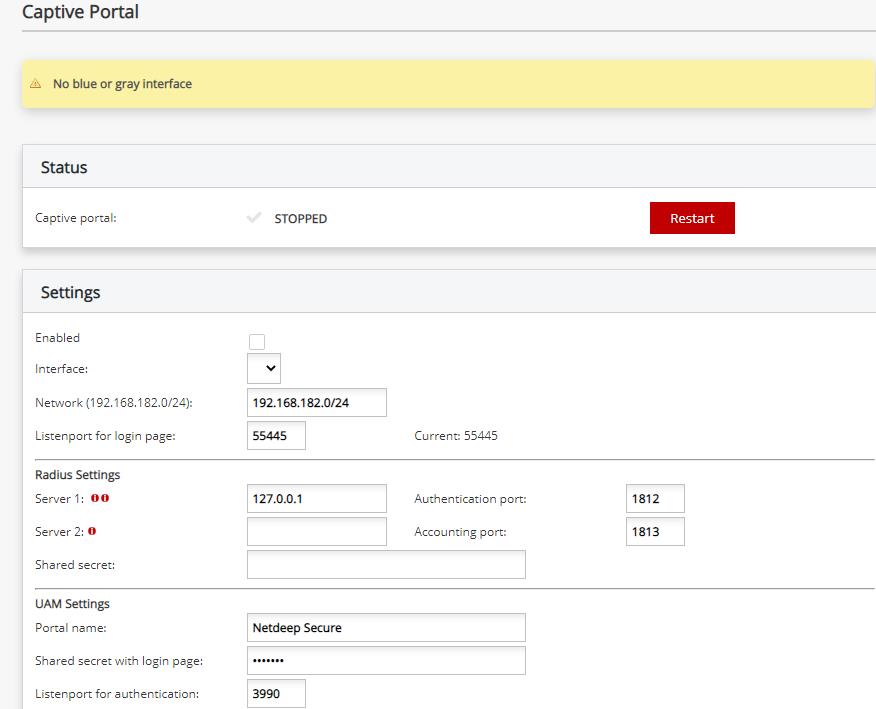

Далее настройки портала.

Что интересно, так это возможность заменить логотип...

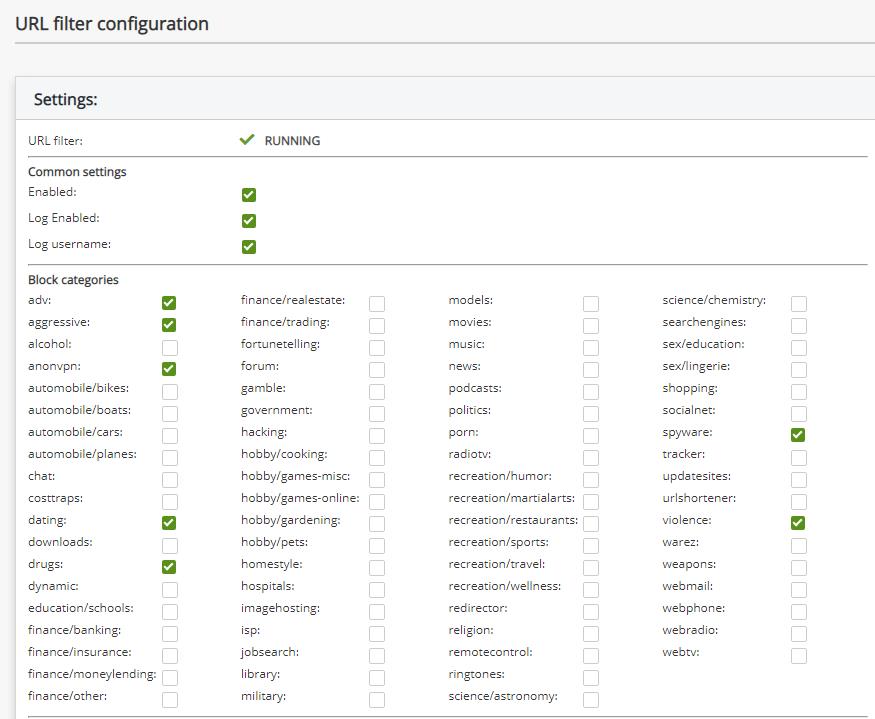

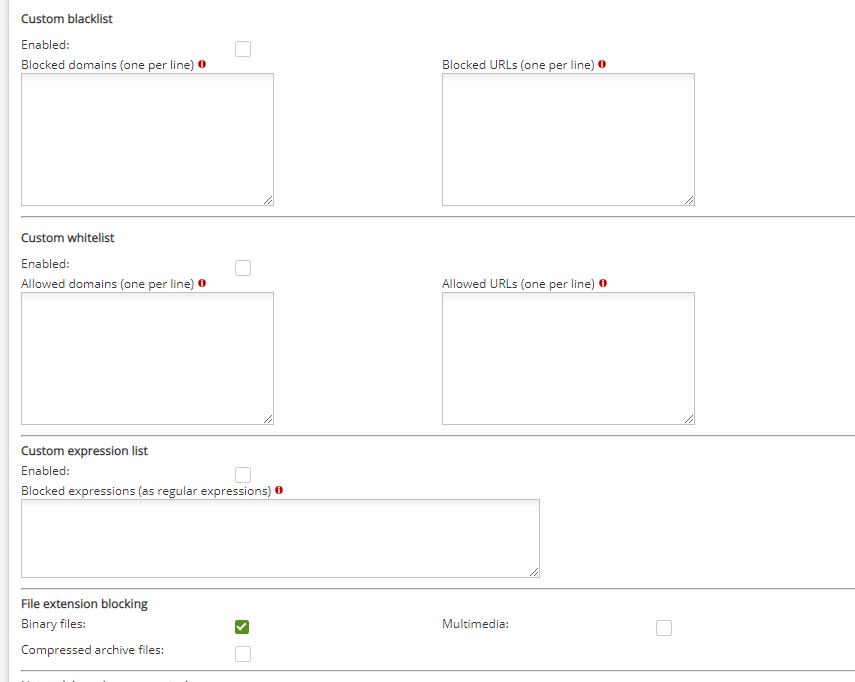

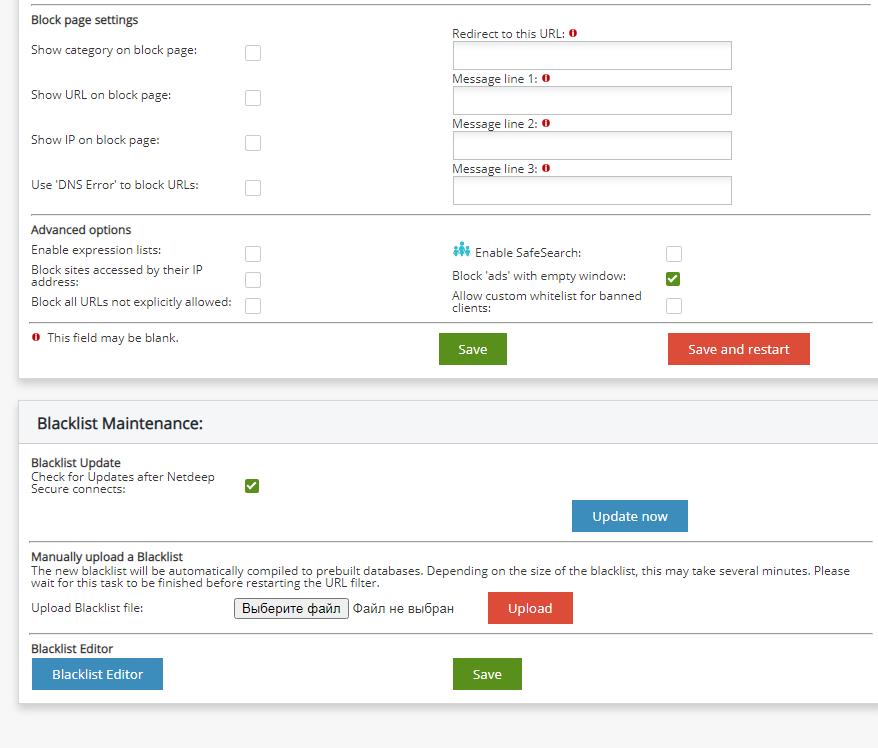

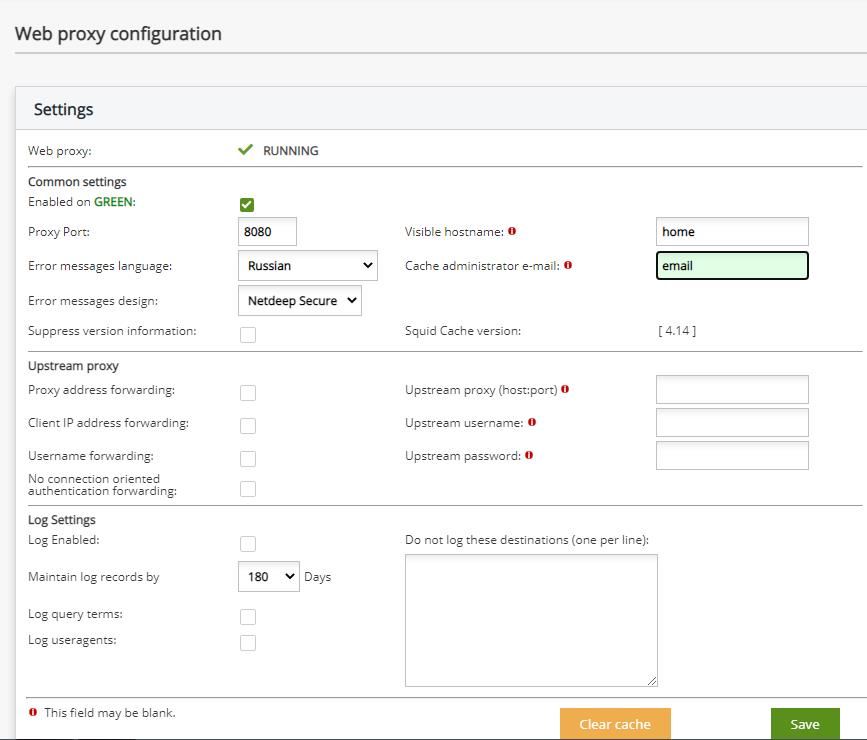

Далее идёт URL-фильтр, и для того, чтобы его включить недостаточно нажать Enabled! Еще нужно в Web proxy включить редиректоры.

Для того, чтобы категории на скриншоте выше появились, нужно в конце страницы поставить галочку Blacklist Update и нажать кнопку Update now.

Кстати, проверить работоспособность этих категорий я не смог, так как мой OPNsense упорно выдаёт мне безопасную выдачу))))

Можно задать свои черные списки и белые списки.

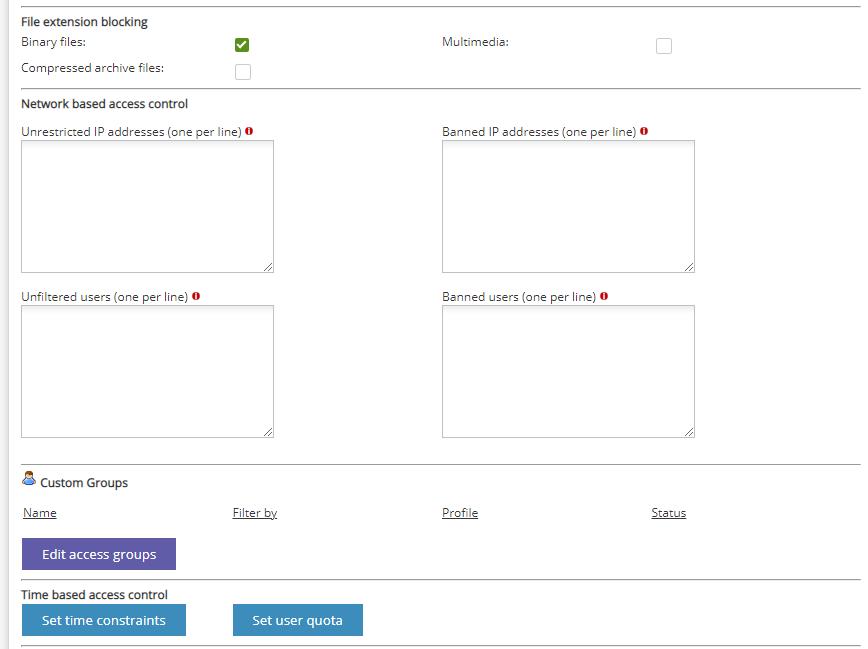

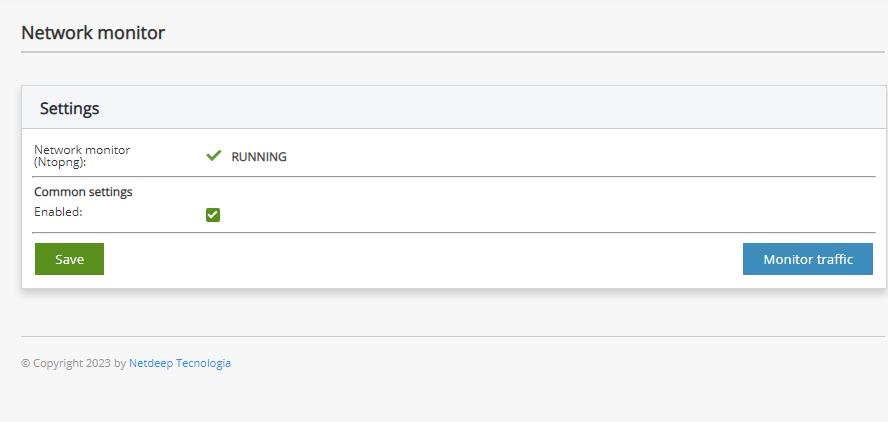

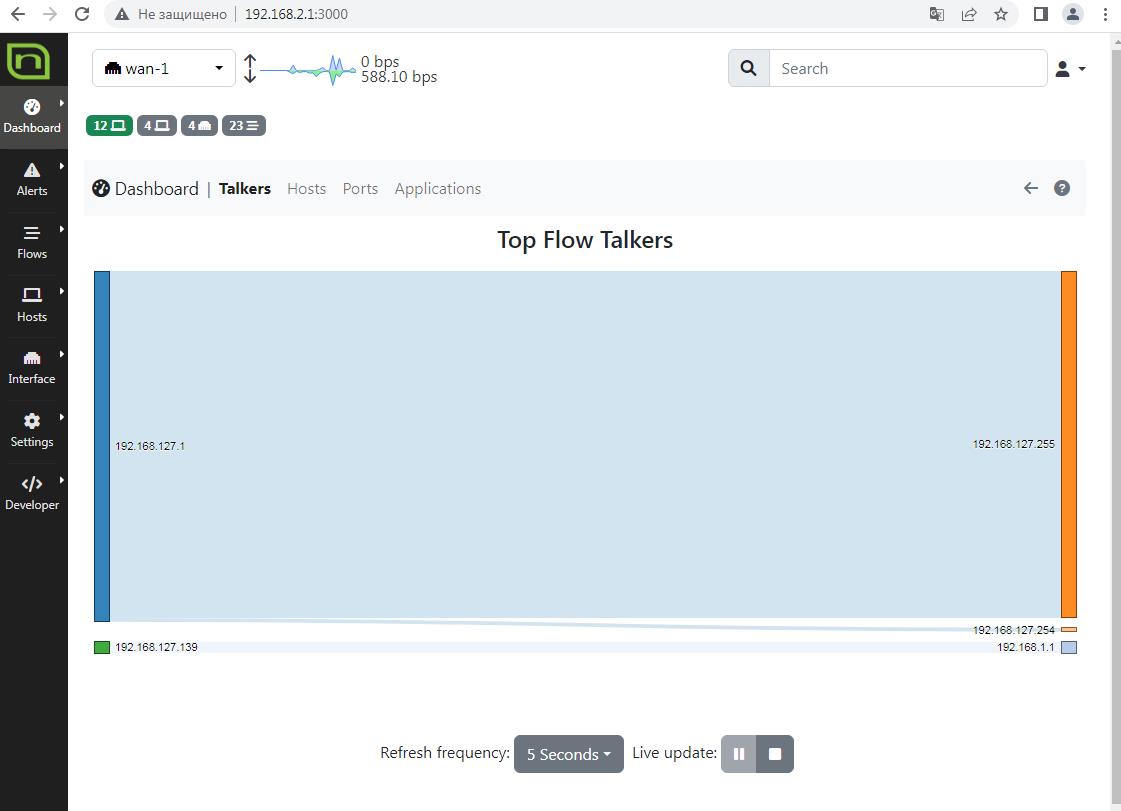

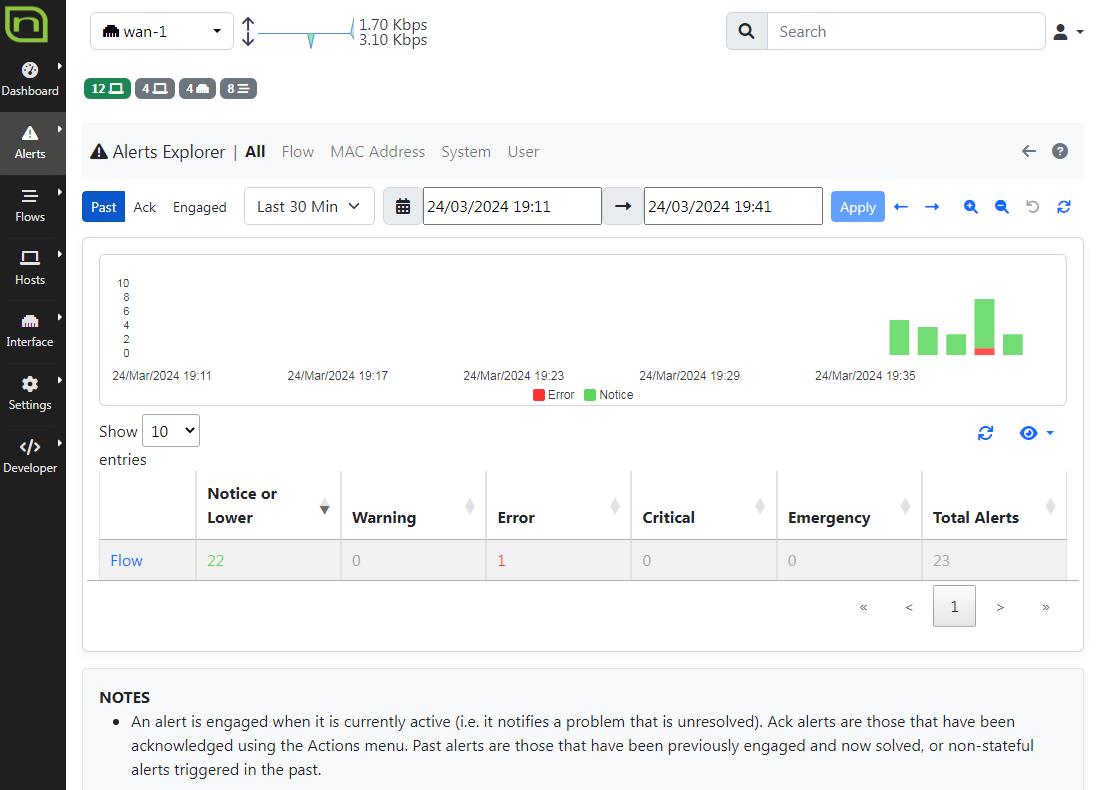

Дальше идёт Network monitor.

При нажатии на кнопку Monitor traffic открывается вкладка с тем же IP, но уже не по порту 8443, а по порту 3000.

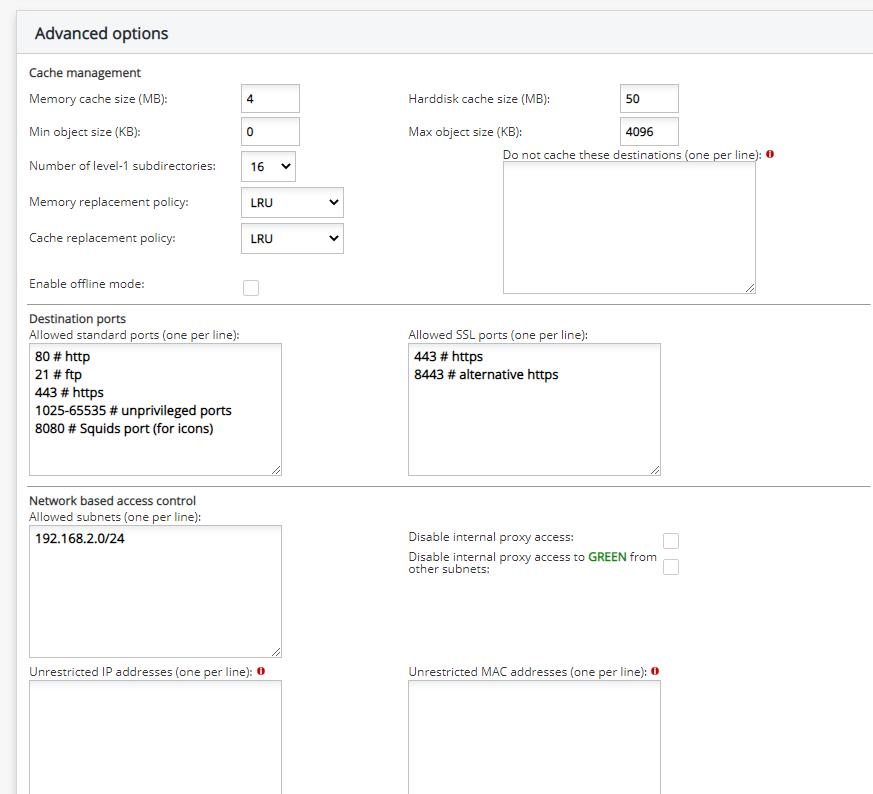

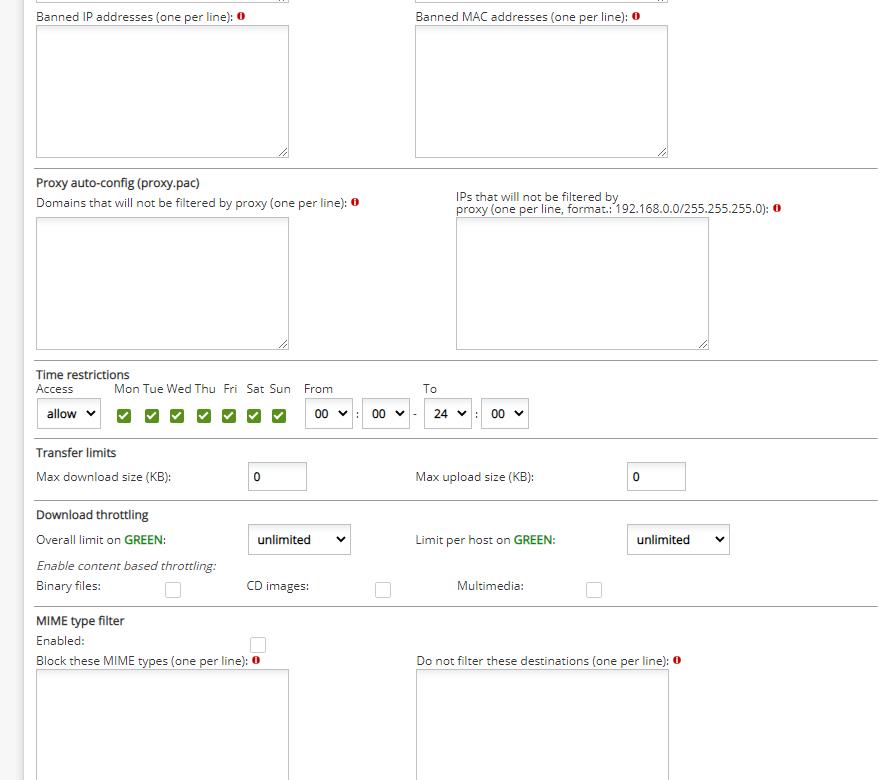

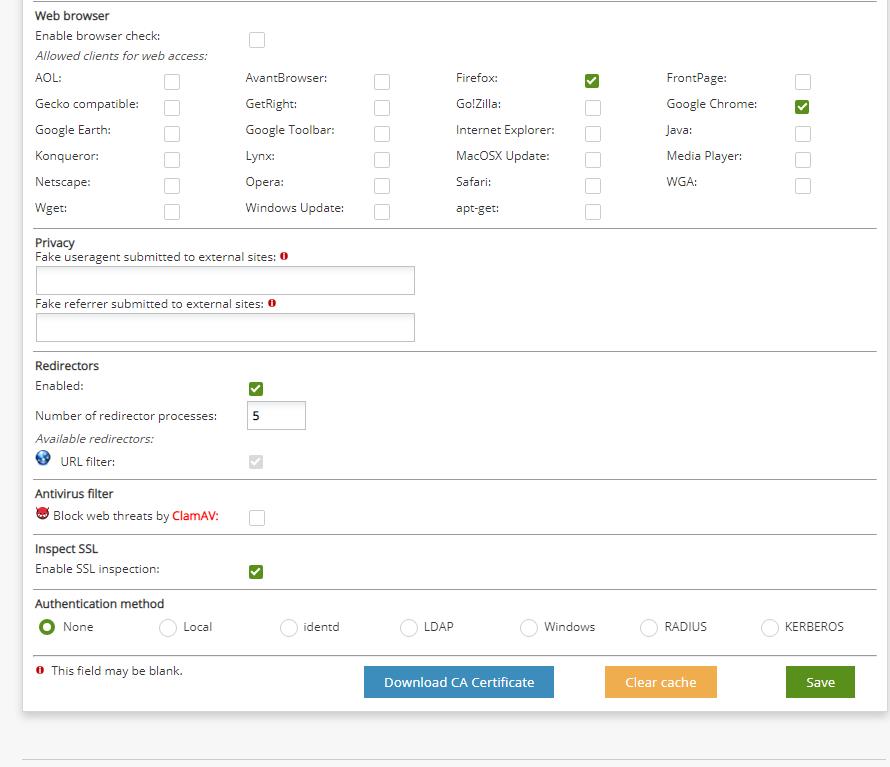

Дальше идёт web-proxy (squid).

Мне очень понравилась возможность разрешить только определенные веб-браузеры!

Для работы URL-фильтров нужно именно тут поставить галочку Enabled в блоке Redirectors.

Смысла ставить проверку при помощи ClamAV тут нет, если он у вас не обновился, так как тогда не будут открываться веб-страницы совсем.

И кстати, галочка Enable ssl inspection действительно работает! Главное загрузить CA Certificate и установить его в качестве доверенного корневого центра сертификации и тогда он действительно расшифровывает ssl. Напоминаю, что в некоторых браузерах своё хранилище сертификатов, например, firefox.

Дальше идёт вкладка с настройками NTP для синхронизации времени, а после неё вкладка со стандартными настройками DHCP-сервера.

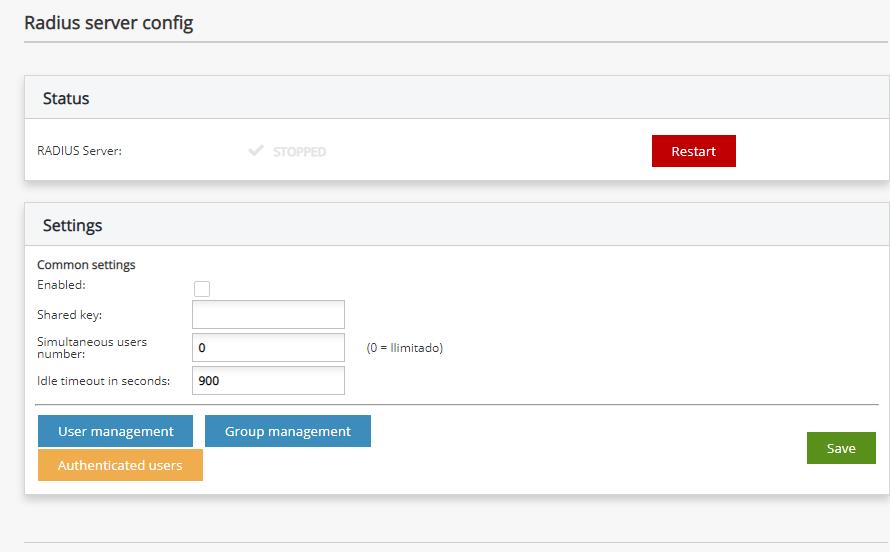

Потом вкладка с настройками Radius сервера.

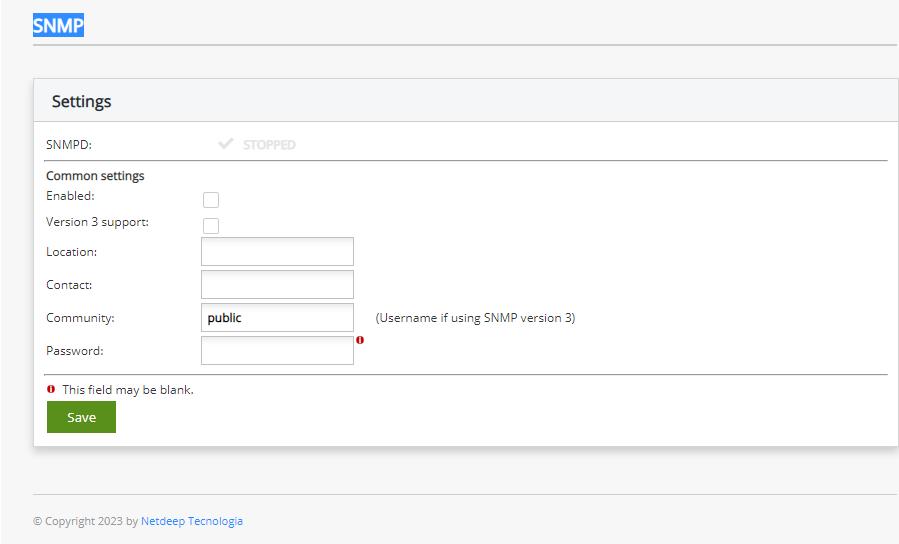

Далее идут немного странные настройки SNMP.

Странные, потому что не очень понятно что заполнять в некоторые поля в какой роли выступает этот модуль? Сервер? Агент?

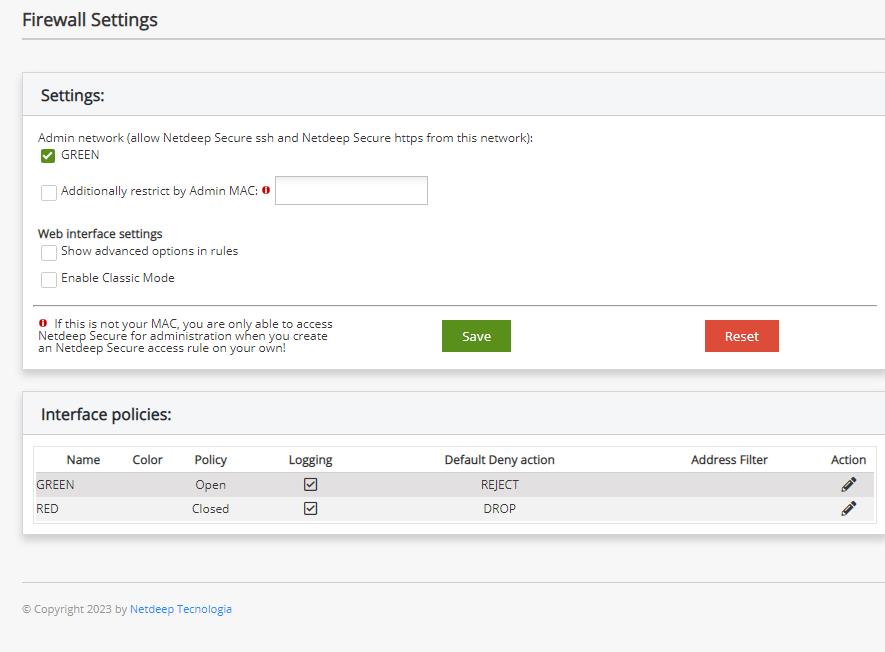

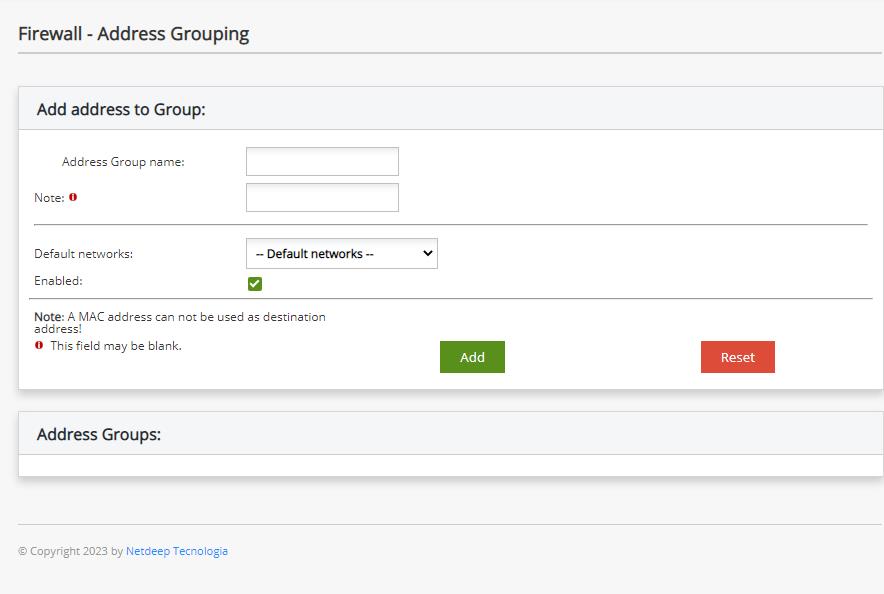

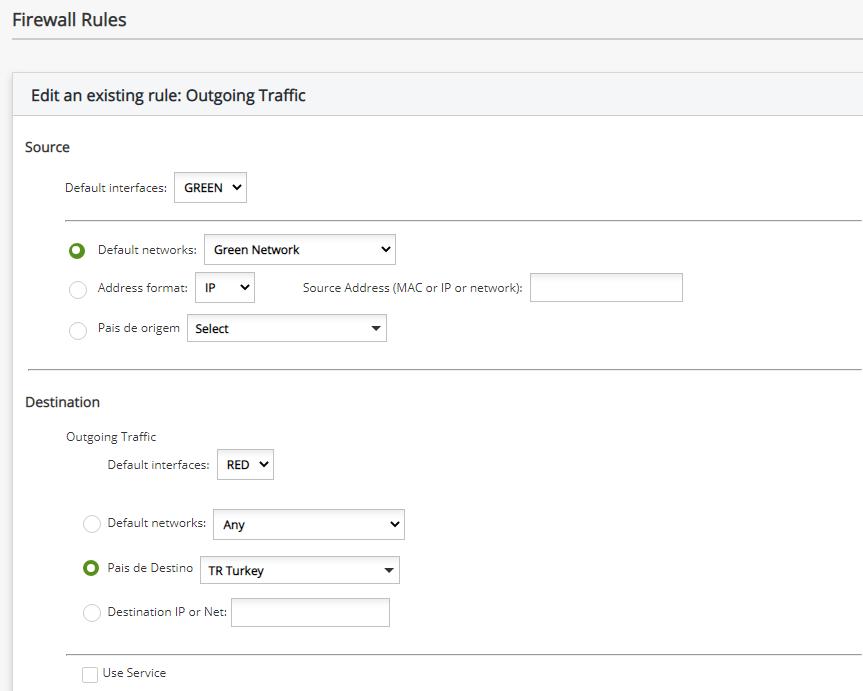

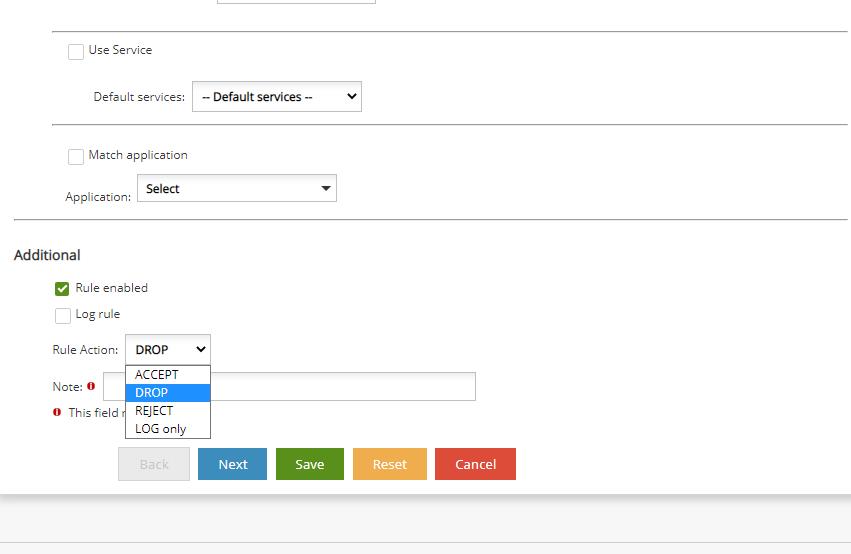

Далее идёт большой блок с вкладками Firewall.

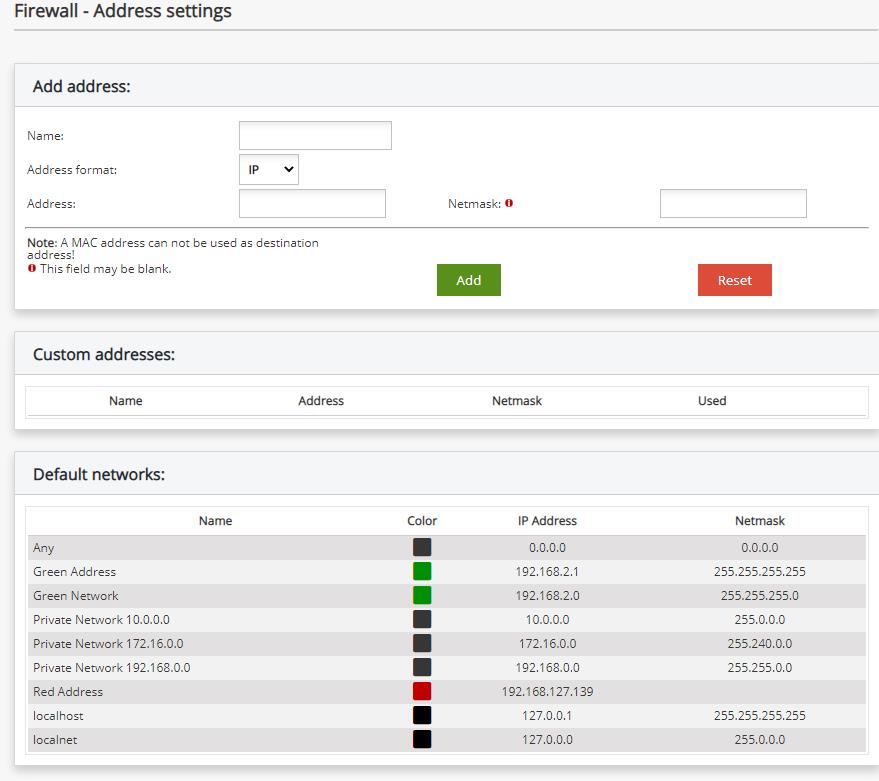

Настройки адресов в сетевом экране.

Хочу отметить, что это один из самых удобных интерфейсов для настройки правил сетевого экрана, даже несмотря на то, что он на английском. Отдельный протокол, отдельную службу, или в направлении конкретной страны. Очень удобно. Пожалуй это нужно показать.

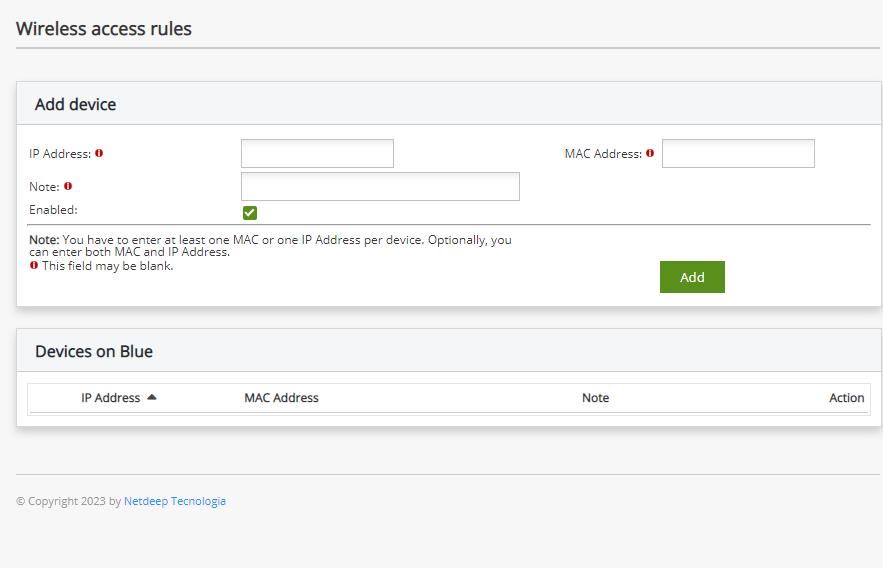

Далее правила беспроводного доступа.

Интересно, но отдельного меню для настройки wi-fi точки доступа я не нашел... к чему этот пункт?

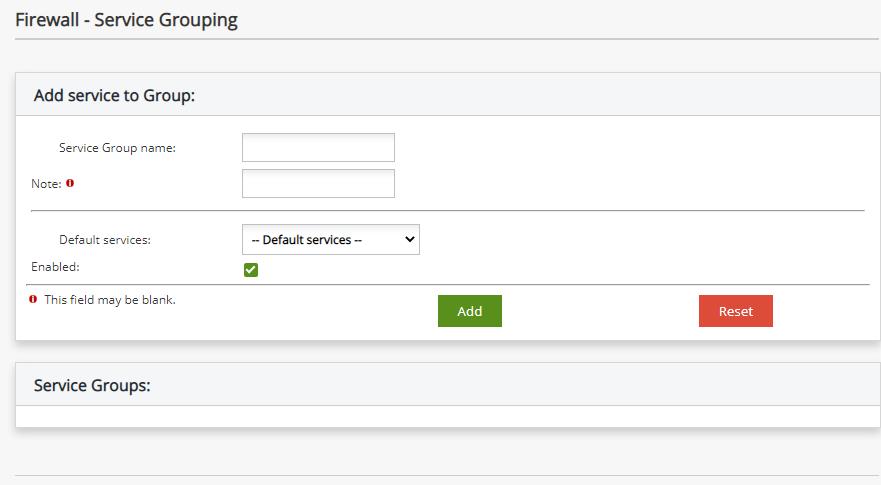

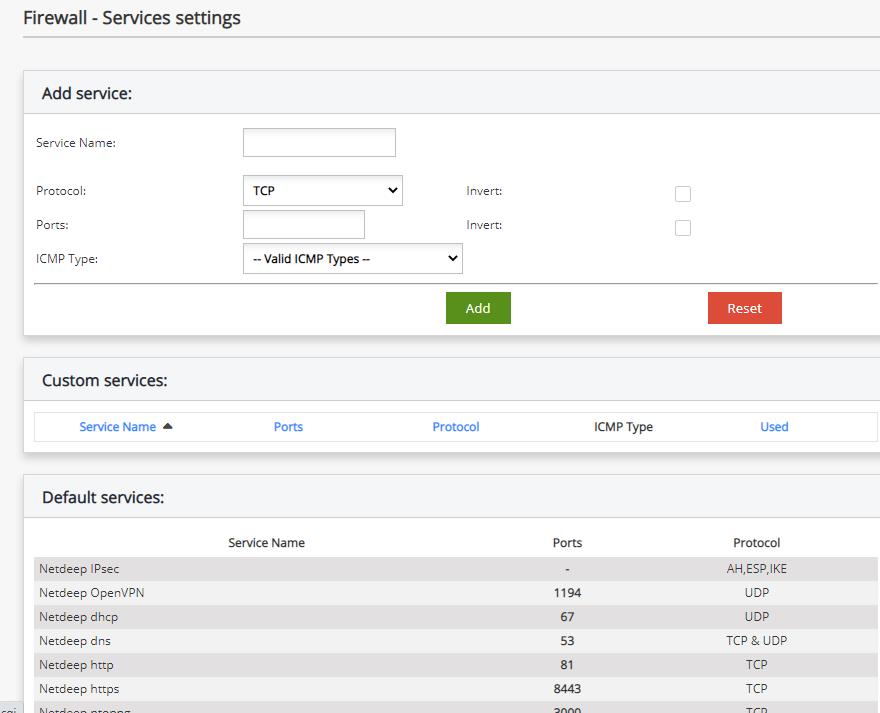

Потом настройки служб.

Внизу список дефолтных служб и он очень длинный!

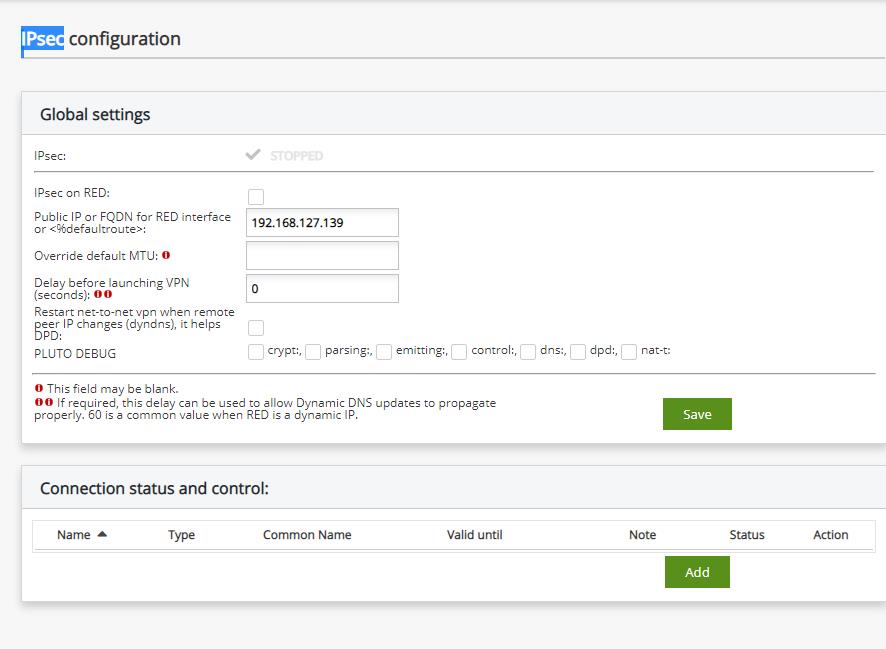

Дальше раздел виртуальных частных сетей. Открывают раздел настройки IPSec. Это очень хорошая история, когда нужно обеспечить безопасный доступ к домашней сети, например, с работы или при нахождении в командировке.

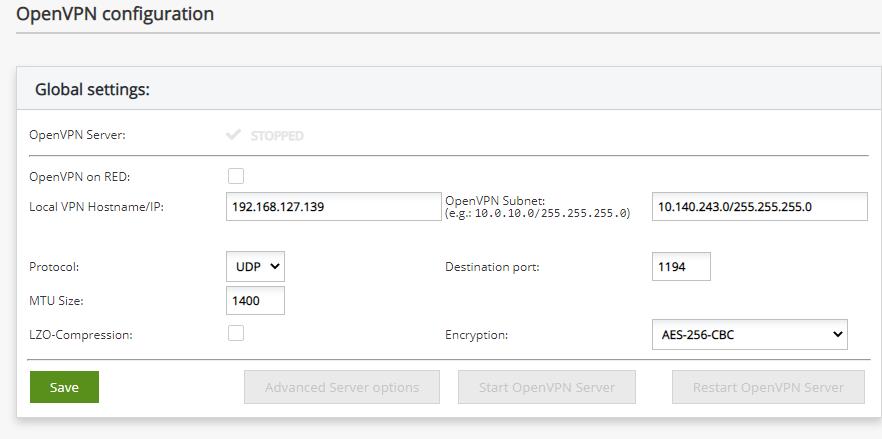

Далее настройки OpenVPN, но вкладка называется ssl.

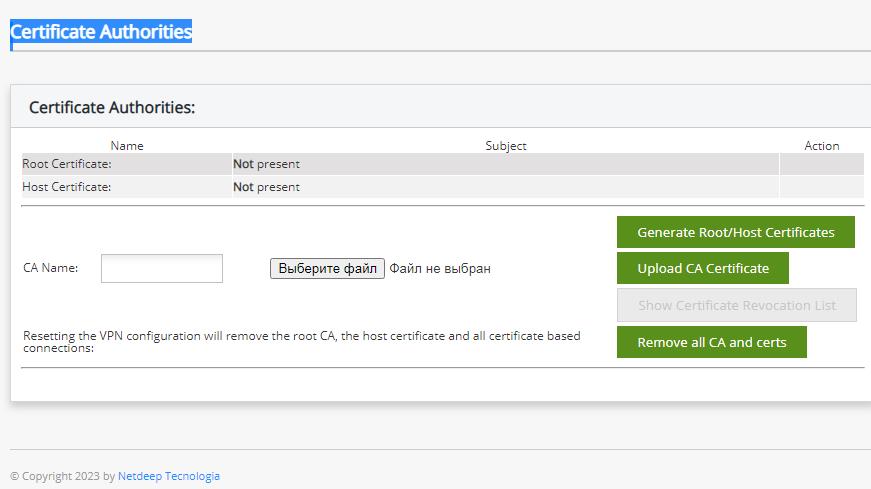

Далее раздел сертификатов.

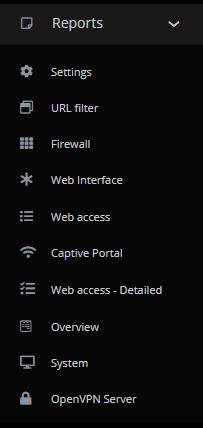

После идёт большой блок отчетов. Отдельно каждую вкладку показывать не хочу.

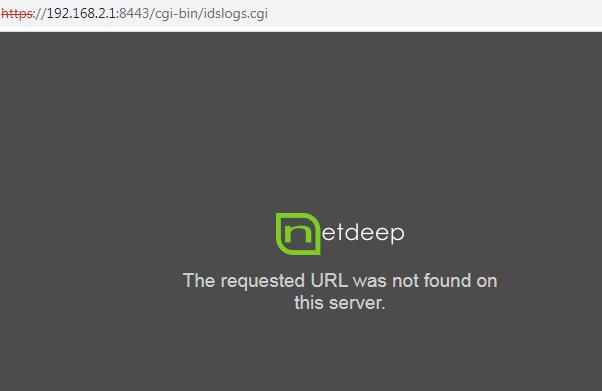

На главной странице упоминается IDS, но при попытке нажать на неё видишь 404.

Видимо IDS есть только в корпоративной версии, которая уже платная.

Вывод

В целом, это достаточно качественный межсетевой экран. Прокси и правила межсетевого экрана сделаны очень качественно. Отдельный веб-интерфейс для мониторинга сетевого траффика это просто бомба, и мониторинг угроз. Очень круто сделано. Из коробки работает интернет на компьютерах, которые ты подключаешь к межсетевому экрану. Главное во время установки задать Red и Green интерфейсы.

Он умеет расшифровывать траффик, если вы установите в систему и в браузер его сертификат.

Однако, в качестве домашнего межсетевого экрана я бы себе его не поставил. Антивирус ClamAV не обновляется из России и нет возможности указать зеркало, поэтому антивирусной проверки траффика на прокси нет. Нет никакой системы обнаружения вторжений.

Да, правила межсетевого экрана очень качественные и настраивать их одно удовольствие! Тем не менее, для этого требуются очень прямые и очень опытные руки, иначе толку будет мало. Именно поэтому, я рекомендую вам оставить свой выбор на OPNsense с IPS или OPNsense с Zenarmor.