Sophos xg firewall home edition

Эта статья является негативным отзывом о продукте Sophos xg firewall home edition. Я всегда знал, что продукция британской компании Sophos не относится к качественному коду, и каждый раз в этом убеждался, особенно, когда вирус fun.exe без особого труда выключал их антивирус, а он его даже не детектил. С тех пор прошло лет 15, и я подумал, что многое могло измениться.

Решил проверить их межсетевой экран Sophos xg firewall home edition. По картинкам и описанию всё очень красиво и круто, да и бесплатно для дома! Документация для России недоступна, скачивать тоже нужно через vpn, но эта история не относится к претензиям к качеству кода.

Sophos xg firewall базируется на Linux, жаль не записал название дистрибутива. Его можно узнать, если попытаться поставить на обычное железо. Есть у меня железо, и именно на него я решил установить Sophos xg firewall, но при попытке загрузить образ с флэшки, чтобы установить, вылазили ошибки с жуткой сиреной спикера (более противной, чем старый визг антивируса Касперского). Пробовал менять настройки BIOS, но толку ноль.

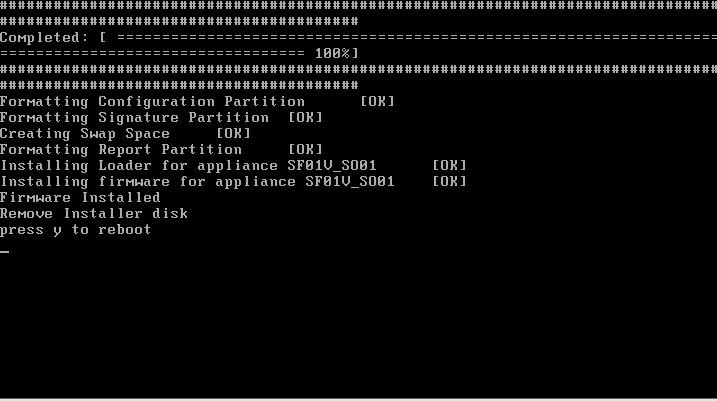

Решил для тестов поставить на виртуальную машину, и оно успешно установилось.

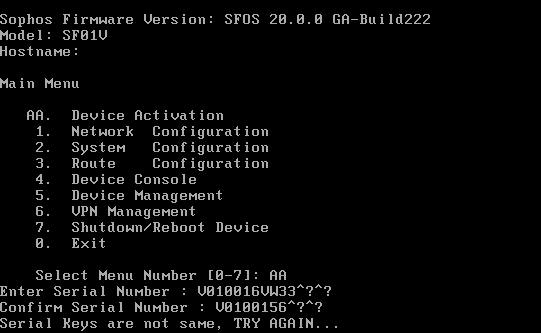

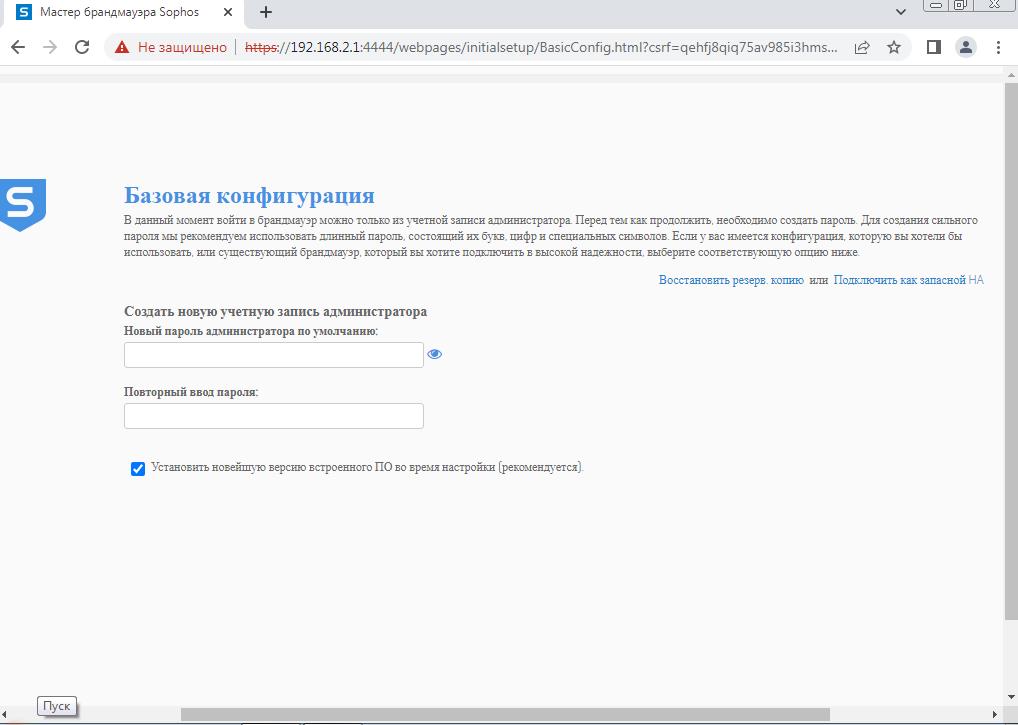

После установки он просит ввести пароль (по умолчанию admin) и отображает меню.

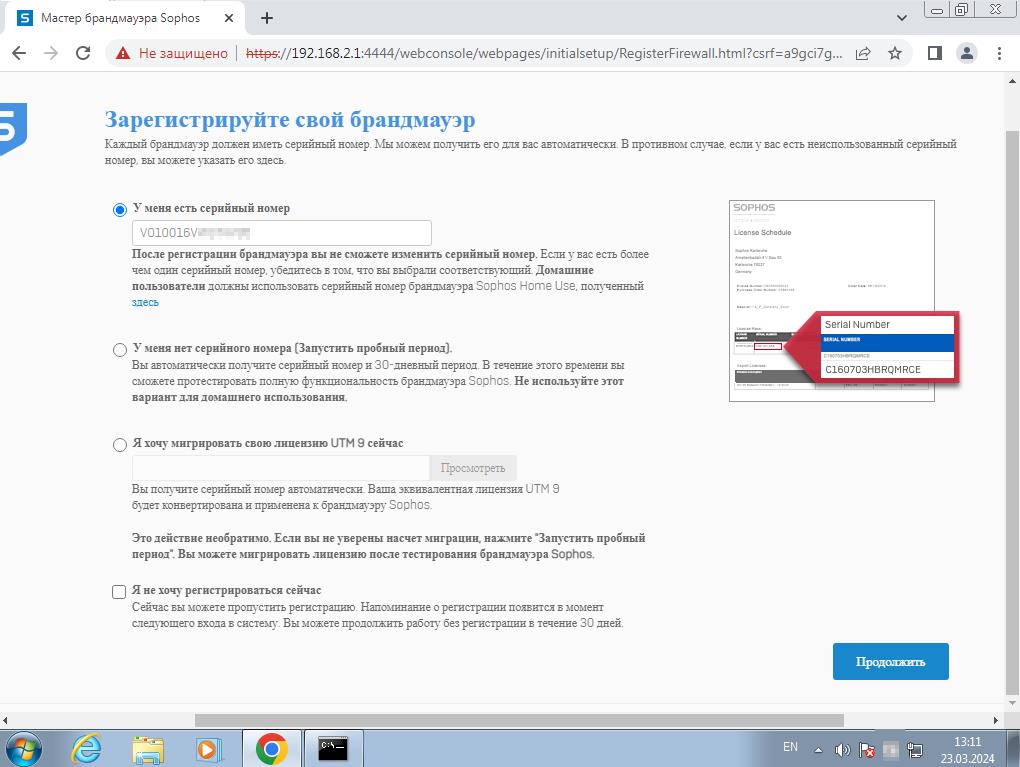

Сеть настроил и решил ввести серийный номер (без регистрации сие чудо не скачать) и сразу заметил качество кода... Видите вопросы? Они появляются при попытке нажать BackSpace, чтобы стереть лишний символ. Ладно, дальше ошибся я и ввел серийный номер большими буквами - да, действительно большие и маленькие буквы это абсолютно разные символы... Однако даже такой любитель как я умеет приводить ввод пользователя к необходимому регистру. В серийном номере нет больших или маленьких, поэтому приводить всё к одному регистру труда не составит, но видимо разработчики из Sophos об этом не знают.

Нет смысла сразу после ввода пароля что-то пытаться настроить, так как системе нужно еще минут 5, чтобы инициализироваться (из сообщений системы узнал). В частности, сетевые интерфейсы могут не работать.

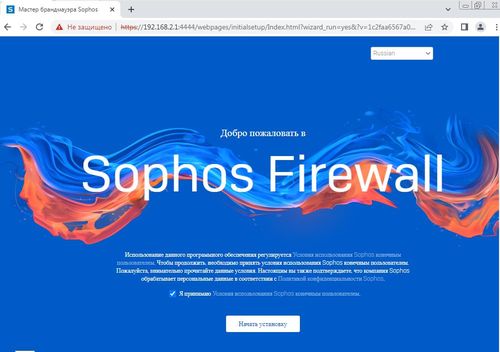

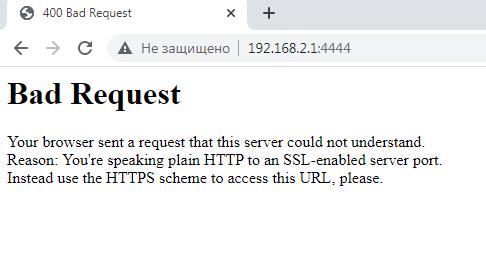

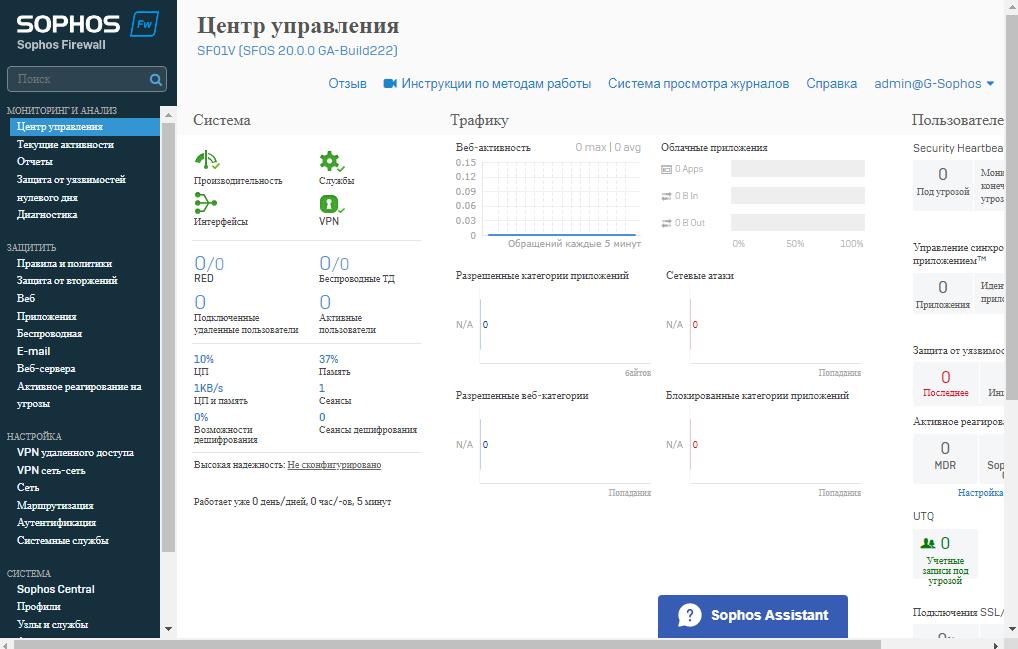

Хорошо, активировал и задал настройки сети, далее по всем мануалам нас отправляют в веб-интерфейс, и причем на нестандартный порт 4444.

Хм... Код действительно качественный... Действительно, зачем делать переадресацию? Это был сарказм.

Это ведь так легко, даже начинающий эникейщик умеет ставить wordpress с редиректом с http на https. Ладно, я не гордый. Вбил https:// и порт 4444, тогда все-таки увидел этот веб-интерфейс.

Отдельно хочу выделить, что веб-интерфейс, по крайней мере установщик, не адаптивный, то есть, он не адаптируется под разрешение экрана... Качественный код, что тут сказать. Видимо, в Великобритании еще не открыли css...

В крайнем случае, ну можно же было взять bootstrap и не позориться...

Все окна мастера настройки показывать не буду, так как это не мануал по настройке. Все они не адаптивные были, по завершению настройки межсетевой экран отправляется в ребут.

После перезагрузки появляется окно ввода логина и пароля.

Кажется, вы забыли сказать, какой у вас по умолчанию логин... Документация недоступна, в письме с серийным номером его тоже нет... Нашел с трудом - admin. Идем дальше.

Адаптивным дизайном тут и не пахнет... М-да... И просто жуткие шрифты... Сразу видно, как компания относится к разработке продукта.

В двадцатый раз хочу поблагодарить разработчиков Sophos за адаптивность веб-интерфейса... Мне потребовалось время, чтобы понять, что нужно делать после ввода серийного номера.

Хотел сказать: "ладно, вдруг тут только интерфейс такой", а потом вспомнил, что этот продукт ставится не на любое железо...

С российских IP-адресов активироваться не хочет! Тут нужно мудрить! Ладно, активировал.

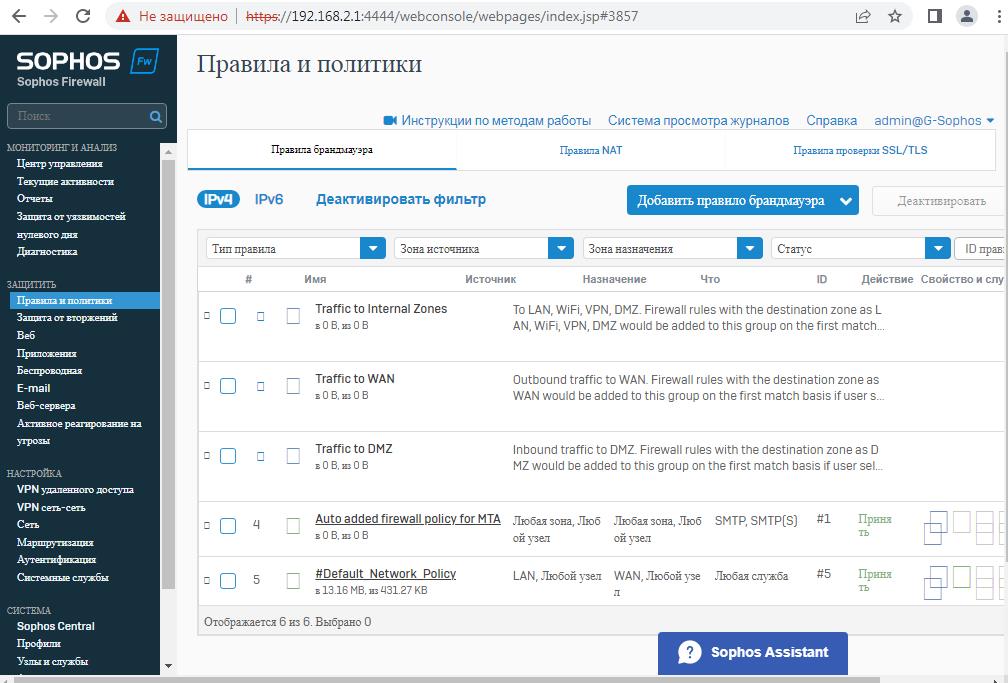

Далее иду смотреть настройки.

Правила брандмауэра весьма скудные...

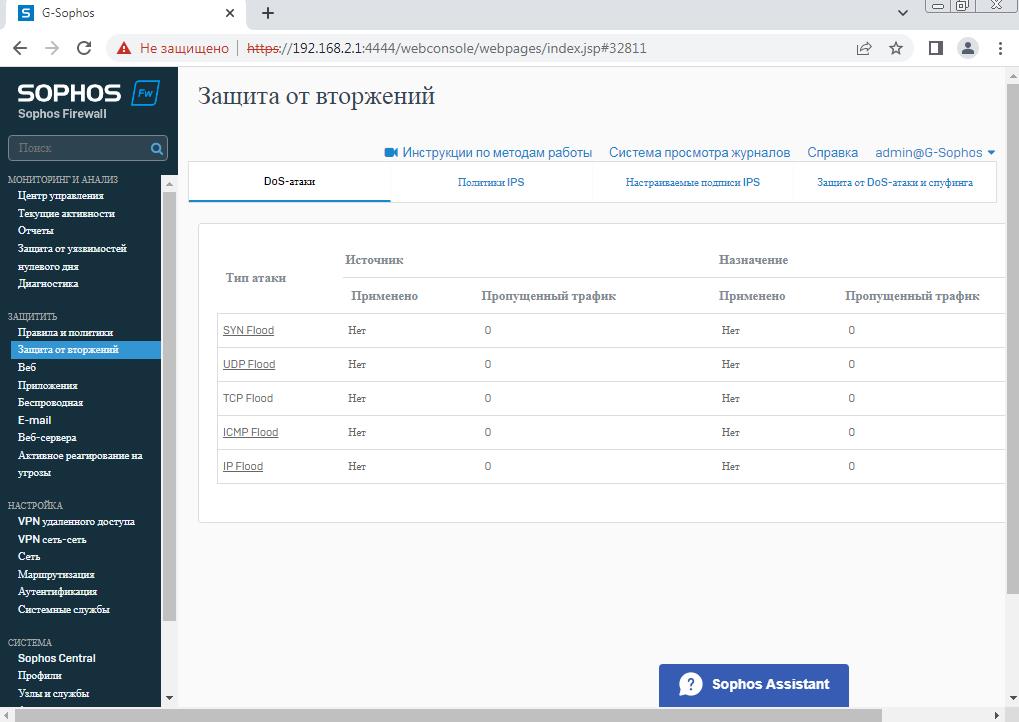

Защита от DDOS, хорошо... Хотя не выглядит надёжно.

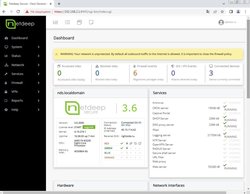

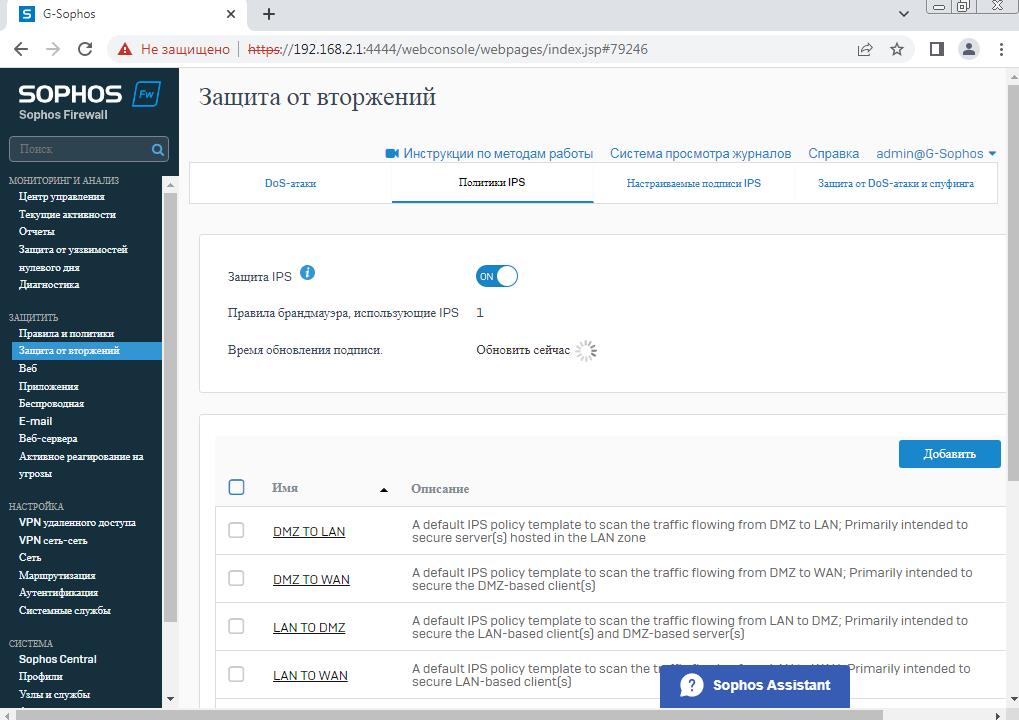

Ух, даже не IDS, а именно IPS! Это был сарказм, если вы не поняли. Правила по умолчанию весьма скудные и без ОЧЕНЬ прямых рук от этой IPS толку нет. Например, в том же OPNsense есть множество дефолтных правил системы обнаружения вторжений, которые показывают неплохую эффективность. А тут только топорность...

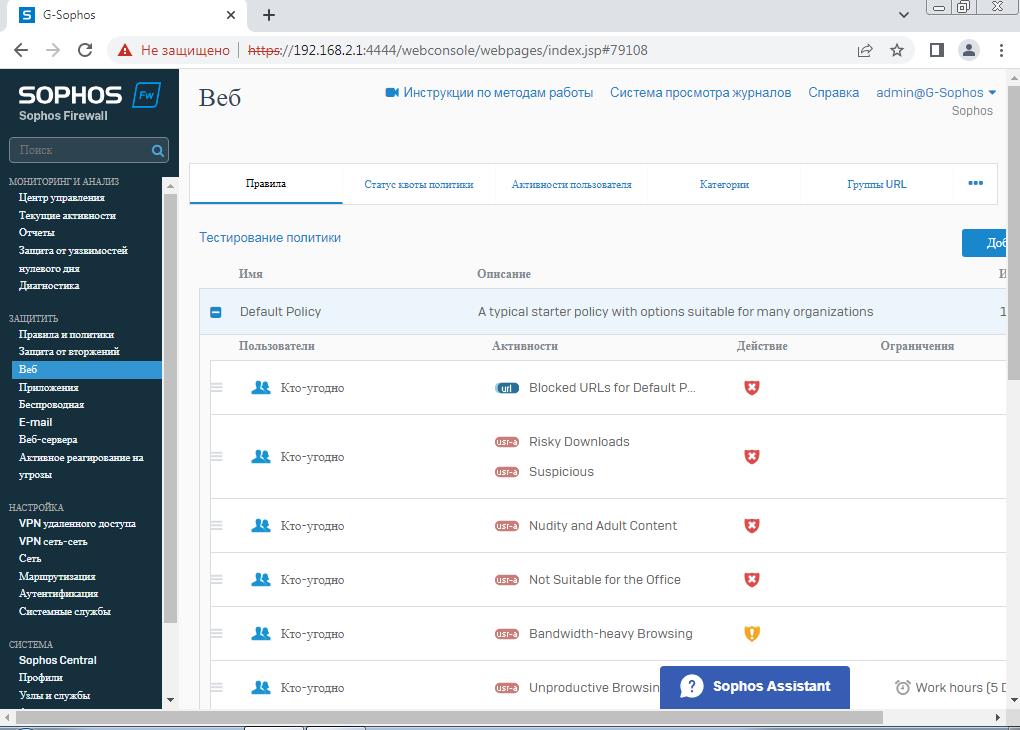

Хочется плакать, когда видишь такой удобный интерфейс для активации защиты веб по категориям. В Zenarmor из OPNsense гораздо удобнее и ЭФФЕКТИВНЕЕ! Там больше категорий, и для их активации достаточно воспльзоваться переключателем!

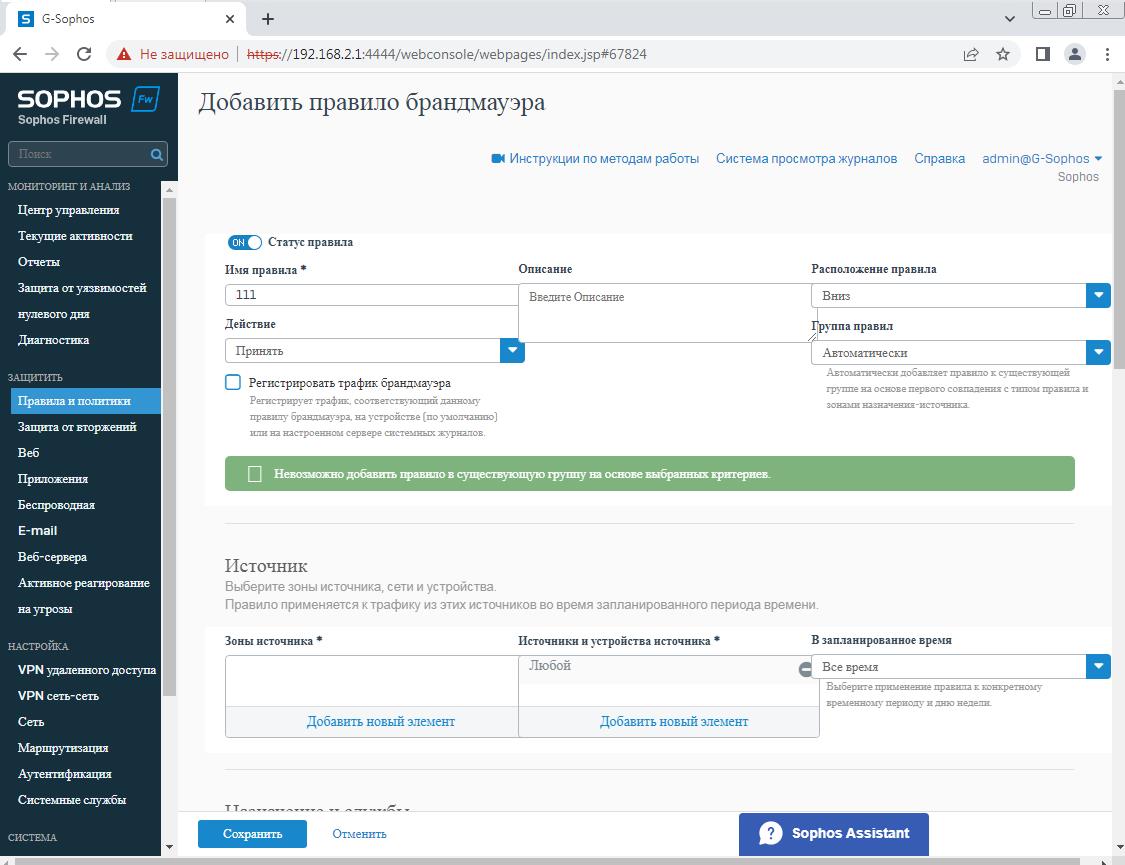

Просто выбрать действие для категории недостаточно - необходимо добавить правило брандмауэра и указать ТОННУ данных, чтобы оно работало! Удобно? Очень.

Еще раз, для активации этих категорий необходимо создать отдельное правило брандмауэра! В Zenarmor (ссылка на него приведена в конце статьи) достаточно нажать на переключатель.

Неужели вы уверены, что все конечные потребители смогут правильно настроить правило для всех этих категорий? Тогда какова эффективность этого софта? Низкая.

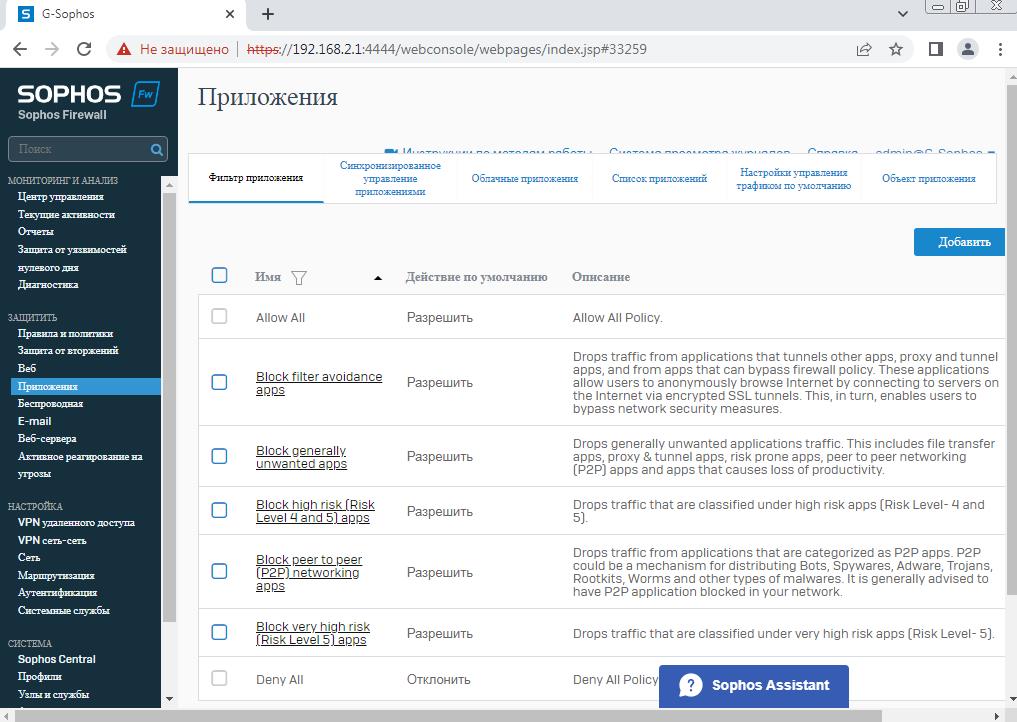

Фильтр приложений по ходу умеет только онлайн прокси определять и то далеко не все =\

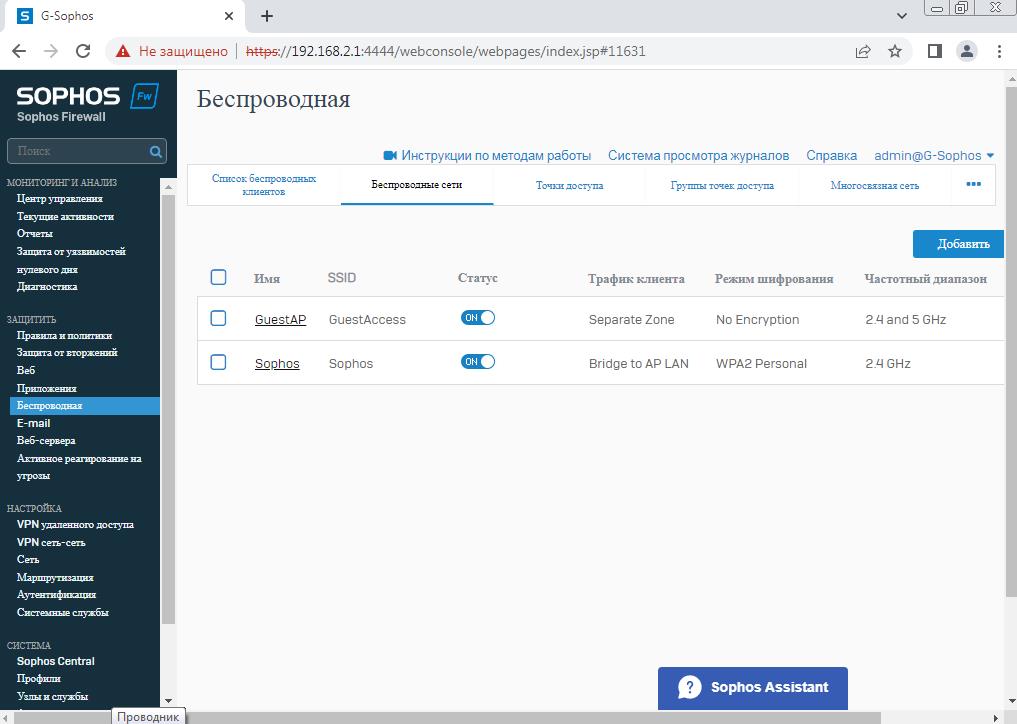

Возможность поднять свою wi-fi сеть это хорошо!

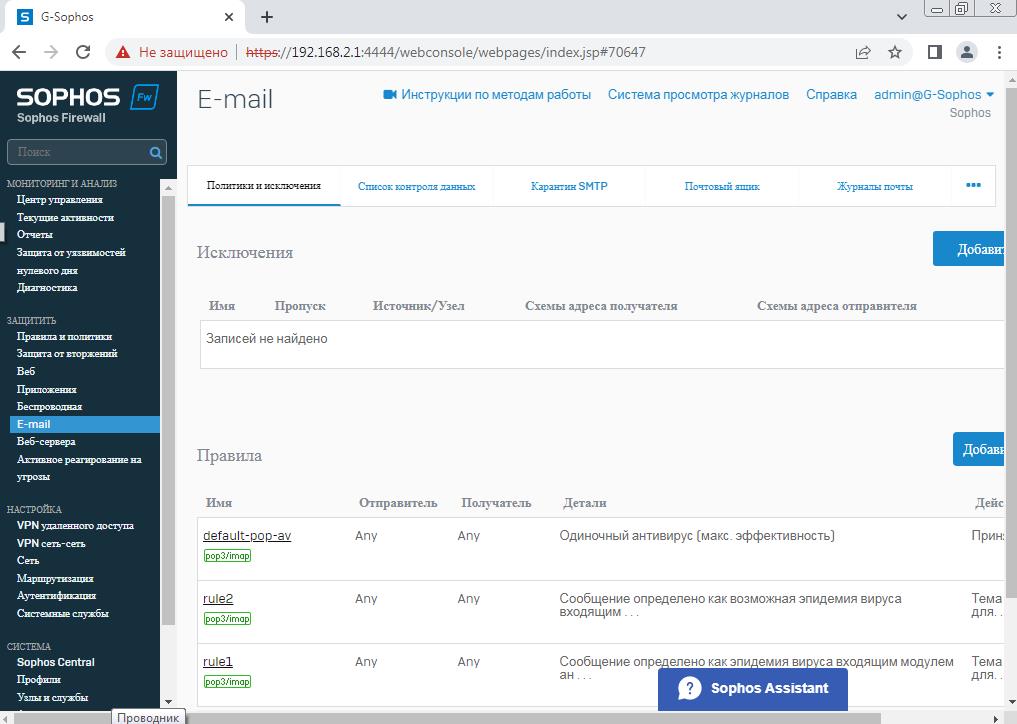

Защита pop3/imap/smtp. Это всё хорошо и замечательно... Но тут нет настроек серверов, значит, он умеет перехватывать только открытый траффик. Офигеть эффективно!

Однако в настройках можно задать сертификат... Из данного меню его скачать или сгенерировать нельзя, либо через отдельную вкладку слева, либо ввести свой.

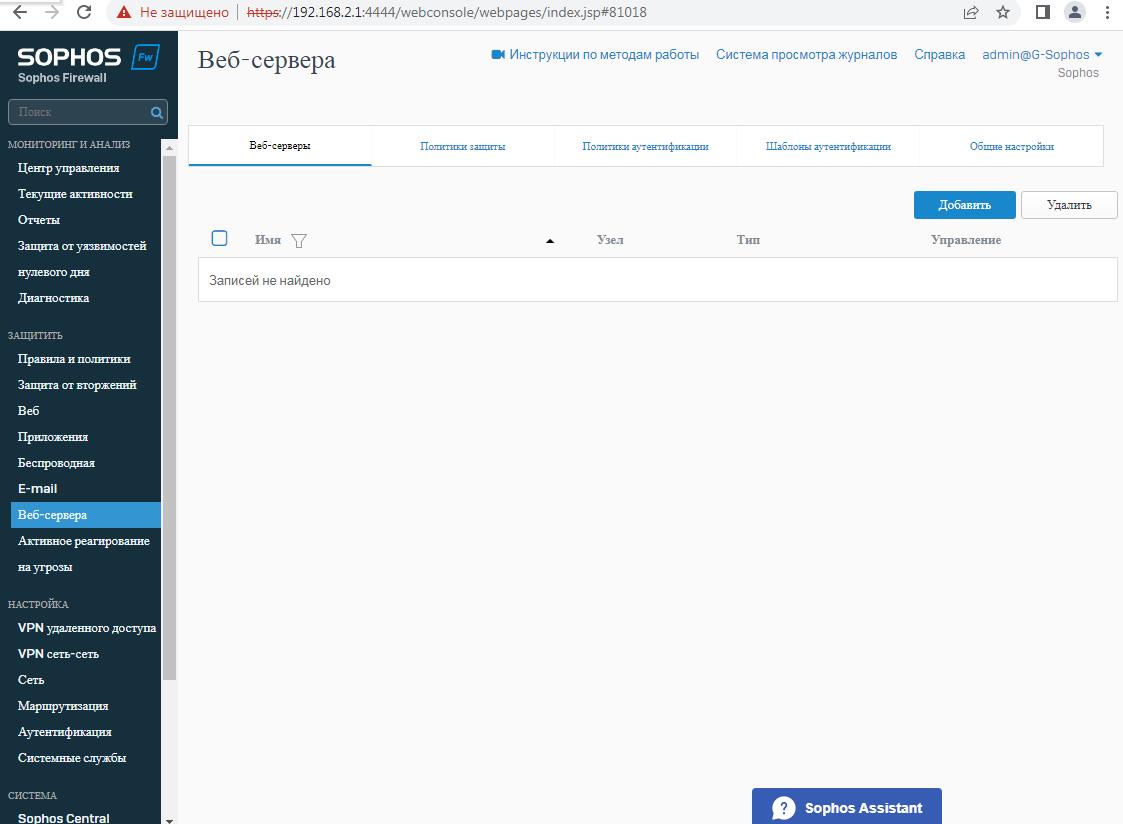

Тут можно активировать защиту веб-сайтов и онлайн-сервисов от типовых атак. Например, XSS или SQL-инъекции. Это не защита для сервера внутри сети, это защита для соединения от компьютера внутри до сервера снаружи. Например, скинули вам ссылку, в которой топорный XSS вектор, так вот SFOS её заблокирует. Если сможет расшифровать ваше ssl соединение...

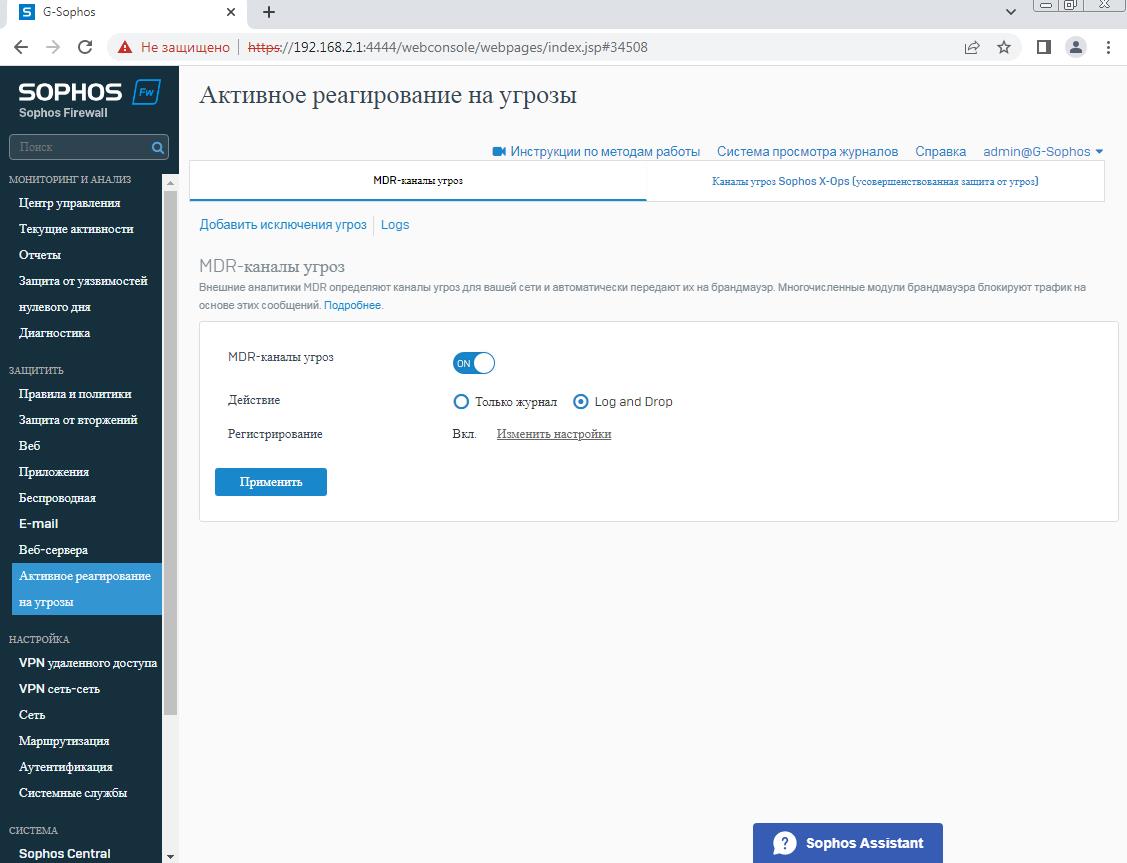

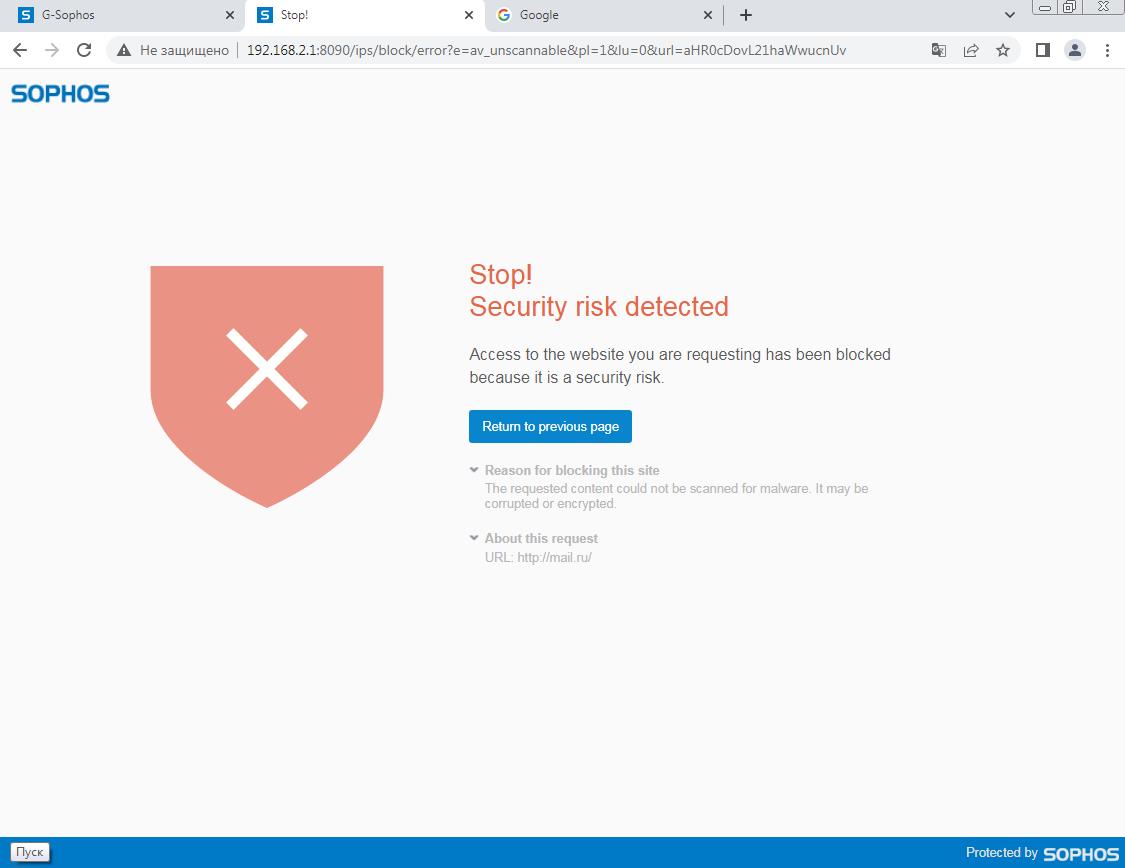

Решил проверить и знаете, оказывается mail.ru опасный сайт!

М-да... Угроза безопасности! Сайты неправильных средств массовой информации тоже наверное угроза безопасности? Можно конечно исключения делать, но это очень глупый подход к формированию списка угроз. Просто представьте, вирусные аналитики сидят квалифицируют mail.ru как потенциально опасный, вместо того чтобы анализировать сотни тысяч фишинговых ресурсов... То есть, они тратят время на борьбу с безопасными сайтами, вместо того, чтобы анализировать действительно опасные.

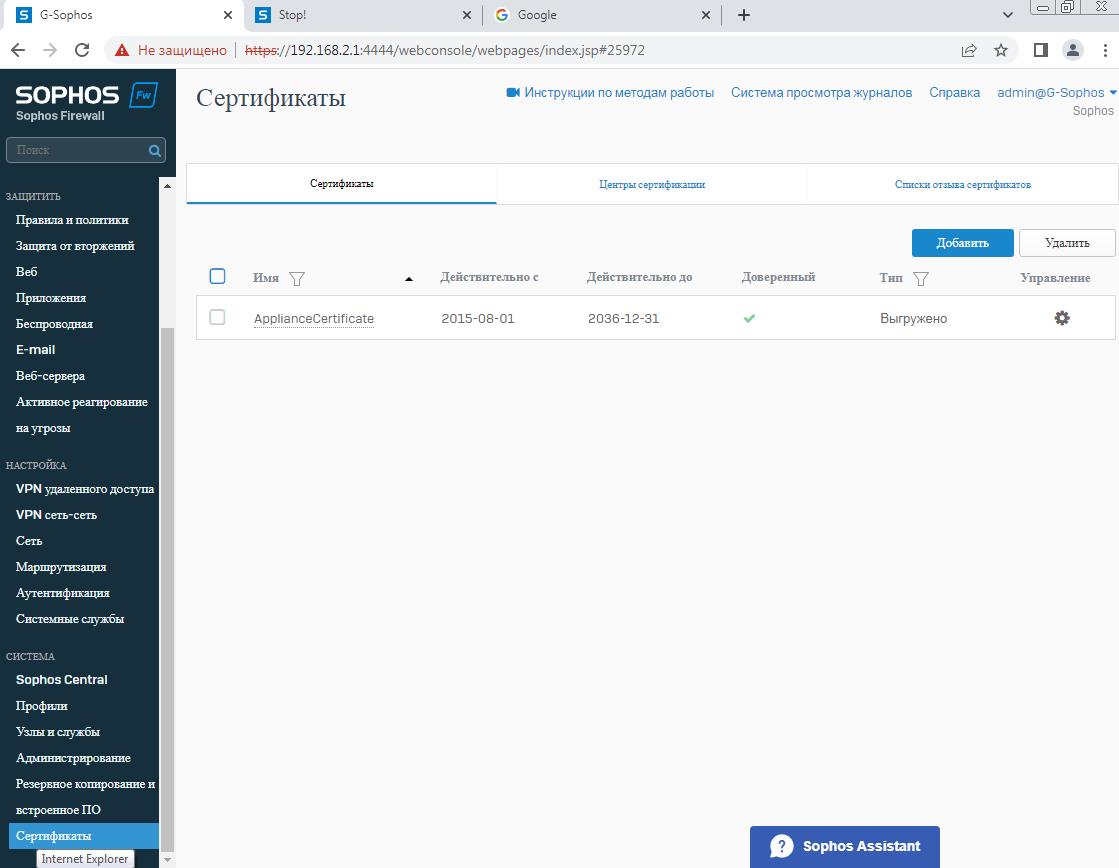

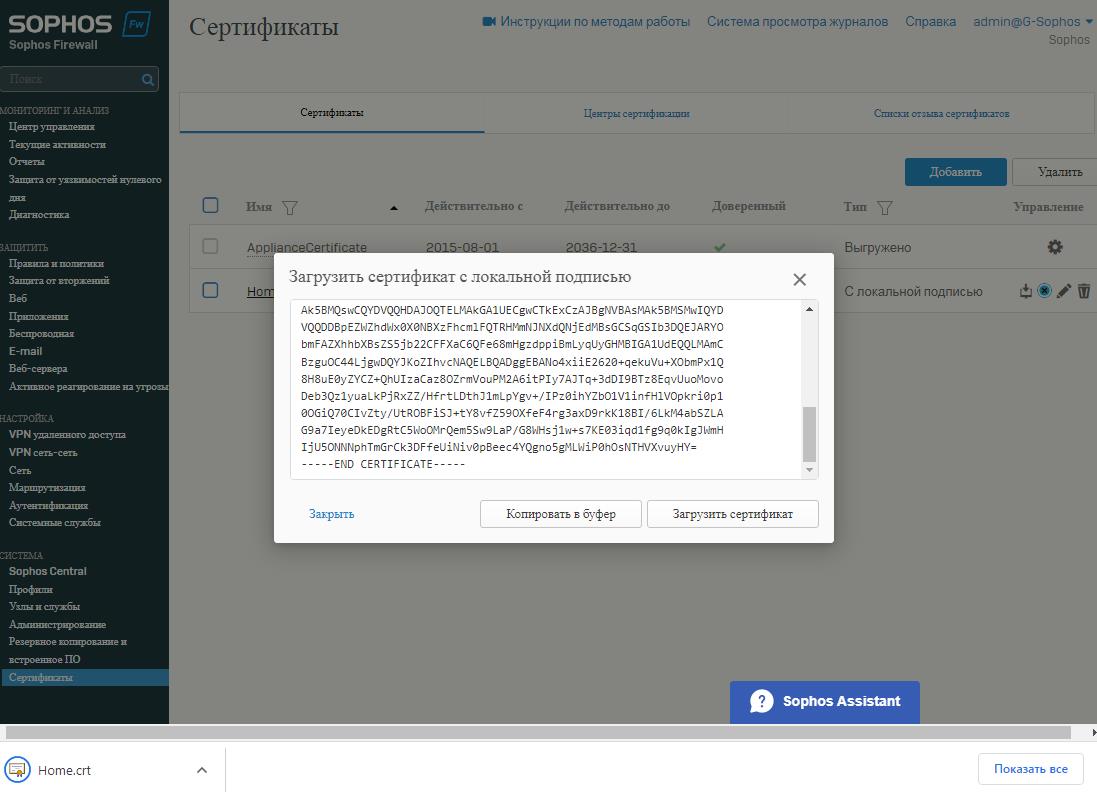

Нашел таки, где сертификаты задаются! Но как скачать-то? Или, мол, это тот, которым https подписан? Ладно, создадим свой, локально подписанный.

И вот его уже можно скачать.

Вывод

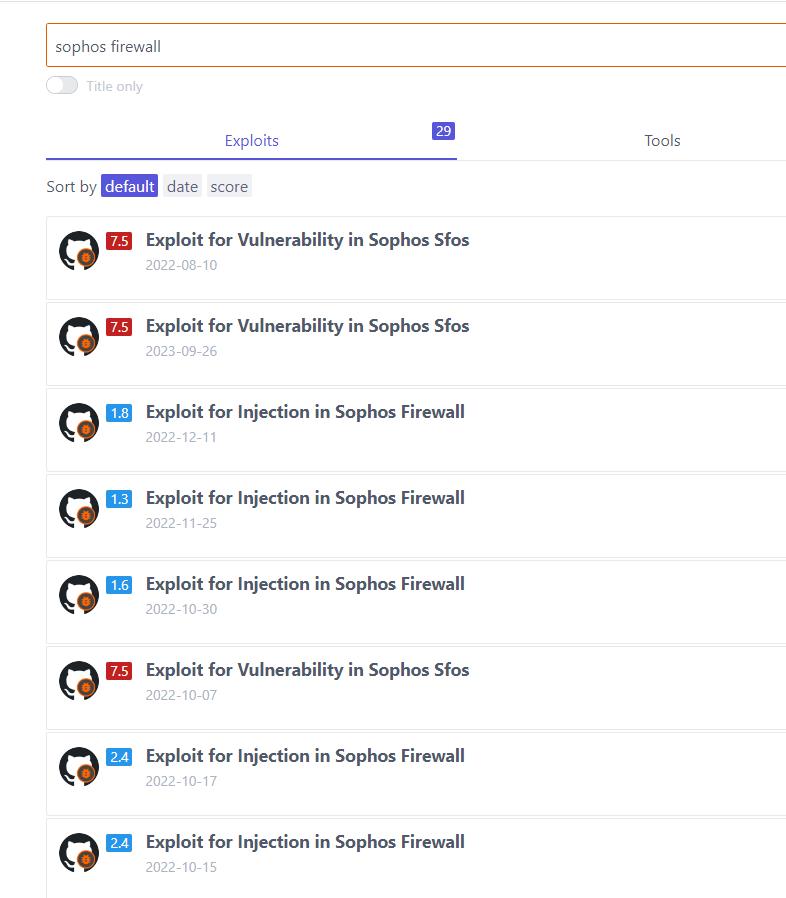

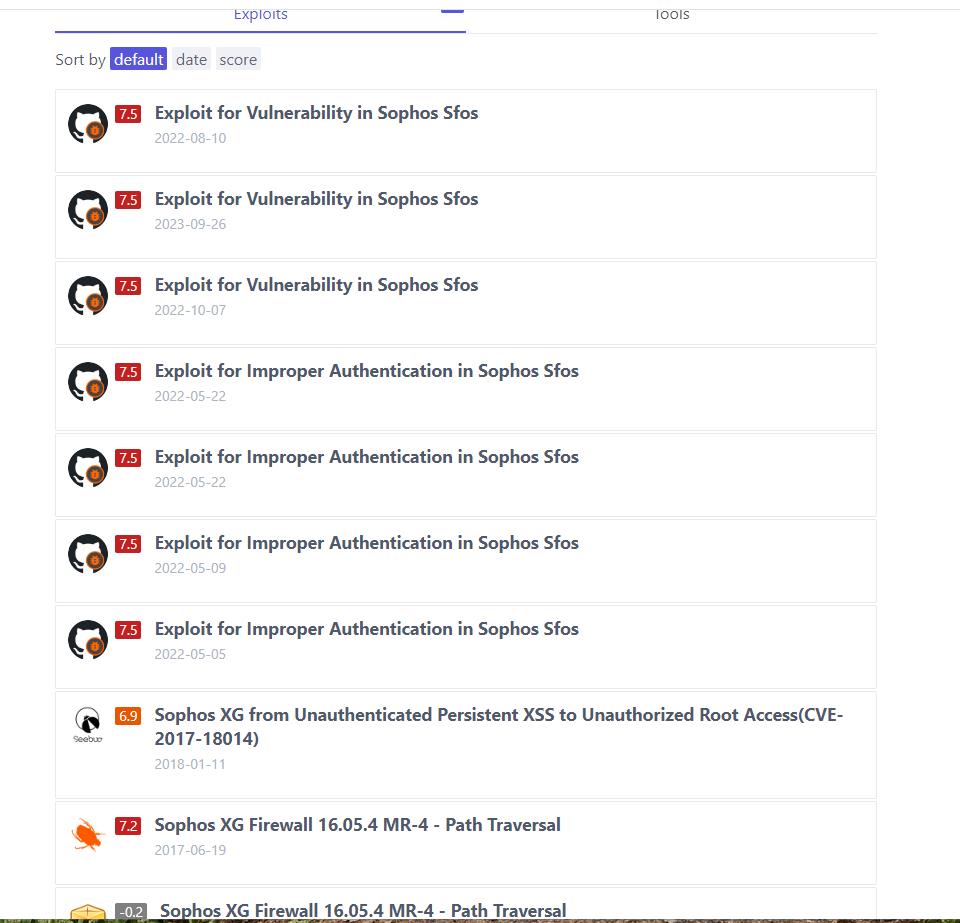

Для того, чтобы сформировать своё мнение, вам достаточно посмотреть скриншоты. Лично моё мнение такое: это крайне некачественный продукт с большим количеством политизированности и пиара. Каждая функция написана спустя рукава. Для Sophos XG Firewall очень много эксплоитов...

Я их проверять не стал, так как эти уязвимости давно должны были устранить. Однако вдумайтесь, у продуктов SOPHOS закрыт исходный код, и для них каждый год появляется сотня эксплоитов и уязвимостей... Для OPNsense они тоже появляются, но не в таком количестве, и у OPNsense все таки открыт исходный код.

Тот факт, что Sophos xg firewall встаёт не на любое желание вызывает удивление, ведь у него под капотом linux. У OPNsense таких проблем нет, хотя там FreeBSD. И установка в целом у OPNsense проходит более гладко и удобно, хотя сама FreeBSD более сложная и требовательная.

Буквально каждая из функций выглядит значительно менее качественно, чем в OPNsense, даже если не брать в расчет плагин zenarmor в OPNsense.

Блокировка сайта mail.ru в sophos sfos - это вообще что-то из ряда вон выходящее... Даже не знаешь, плакать или смеяться...

В общем, Sophos XG Firewall Home 20 не заслуживает внимания, и гораздо лучше поставить межсетевой экран с открытым исходным кодом OPNsense с плагином Zenarmor, который обеспечивает режим работы NGFW!